عندما نستخدم أجهزة الحاسب الآلي ونستخدم بياناتنا الشخصية من أجل الاستفادة من تطبيقات الحاسب الآلي المتعددة ، هل نثق ونضمن بأن تكون بياناتنا محفوظة في مكان آمن لا يستطيع أي شخص سرقتها أو استغلالها ؟ الإجابة : لا ، لا نستطيع أن نضمن ذلك بمجرد أن نضع بياناتنا في أجهزتنا المحمولة ، لذا كان من الضروري إتباع وسائل وطرق للمحافظة على بياناتنا و ملفاتنا الخاصة من السرقة أو الحذف أو حتى نشرها بصورة سيئة قد تؤثر علينا سلبا بشكل مادي أو اجتماعي .

في عصر التقنية والمعلومات ، تطورت الأجهزة وتطورت الوسائل عما كان مستخدماً قبل عشرين عاماً، فأصبحنا نعتمد على أجهزة الحاسب الآلي ، ومن أبرز استخداماته هي حفظ وتخزين المعلومات والملفات الخاصة سواءً للشركات أو الأفراد وكل هذه المعلومات لها قيمة عالية يجب علينا المحافظة عليها من الضياع أو السرقة بأي شكل كان .

في عصر التقنية والمعلومات ، تطورت الأجهزة وتطورت الوسائل عما كان مستخدماً قبل عشرين عاماً، فأصبحنا نعتمد على أجهزة الحاسب الآلي ، ومن أبرز استخداماته هي حفظ وتخزين المعلومات والملفات الخاصة سواءً للشركات أو الأفراد وكل هذه المعلومات لها قيمة عالية يجب علينا المحافظة عليها من الضياع أو السرقة بأي شكل كان .

أين تتخزن البيانات ؟

يتم تخزين البيانات بطرق عديدة منها :

الطريقة التقليدية المتعارف عليها قديما وهي عن طريق كتابة المعلومات كتابة يدوية وحفظها وتخزينها في المستودعات والأرشيف.

و في وقتنا الحاضر ومع تطور التقنية واعتماد الدولة على الحكومة الإلكترونية ، يتم تخزين البيانات عن طريق استخدام الحاسب الآلي , فتتخزن البيانات في خوادم فائقة الأداء من خلال خوادم محلية داخل المنشأة نفسها أو من خلال خوادم خارجية تكون عن طريق الشبكة العنكبوتية .

واذا كانت البيانات والمعلومات خاصة بنا كمستخدمين للحاسب الآلي فيتم تخزينها على جهازنا الشخصي المحمول أو على ذاكرات إضافية "أقراص التخزين الصلبة الخارجية".

لماذا نحافظ على بياناتنا ؟

البيانات هي : قيم لمتغير ما تختلف أهميتها باختلاف خصائصها أو نوعها ، قابلة للسرقة أو التعديل من قبل أعداء أو أشخاص مهتمين بهذه المعلومة ، لذلك علينا المحافظة على معلوماتنا وبياناتنا لأنها قد تحتوي على قيم مهمة وقد تكلف خسارة كبيرة عند تغيير قيمها أو حذفها أو حتى عند سرقتها ونشرها .

الطرق الستة للمحافظة على بياناتنا وملفاتنا المهمة ؟

1-التثقيف والتوعية:

يعتبر التثقيف و التوعية من أهم الوسائل لحماية ملفاتنا وبياناتنا من سارقو البيانات، ويتم ذلك بمتابعة تطور الطرق والحيل التي يقوم بها سارقو البيانات حتى نستطيع مواجهتهم وحماية ملفاتنا من سرقتها أو تعديلها أو حذفها.

من أسهل الطرق للتثقيف والتوعية :

1- نشر وتوعية مستخدمي الحاسب الآلي في وسائل الإعلام المختلفة المقروءة والمسموعة ، و المرئية ، ونشر البروشورات التوعوية .

-2 توعية الطلاب والطالبات في المدارس بضرورة المحافظة على بياناتهم وعدم نشرها وعدم الوثوق بأي شخص من خلال الشبكة العنكبوتية.

2- تشفير البيانات والملفات:

عملية التشفير هي : عملية تحويل المعلومة أو نص يحتوي على بيانات مختلفة إلى نص جديد غير قابل للقراءة أو الاستيعاب من قبل أشخاص آخرين يكون هذا النص متضمنا بداخله النص الأصلي قبل تحويله ، فبالتالي لا يستطيع أي شخص غير مخول لفتح و قراءة الملف المشفر .

كيف يتم فك التشفير :

عملية التشفير تتم أساسا باستخدام مفتاح لفك المعلومات المشفرة، يختلف مفتاح التشفير باختلاف طريقة التشفير المستخدمة.هناك برنامج انصح باستخدامه، هو برنامج بسيط وسهل الاستخدام

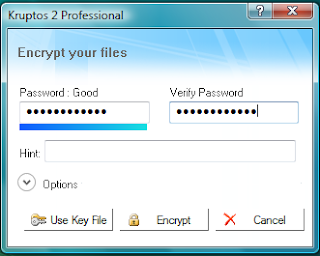

اسم البرنامج *1"Kruptos 2 Professional" وسوف نشرح البرنامج بايجاز كيفية استخدامه في تشفير الملفات

للتحميل

بعض أهم مميزات البرنامج:

1- سهولة التعامل مع البرنامج.

2- تشفير أي صيغة للملفات.

3- ممكن إرسال الملف المشفر لمستخدم آخر وفتح الملف بدون حاجة تحميل البرنامج على جهاز المستخدم الآخر.

نوضح طريقة تشفير ملف معين

هنا نشفر ملف بصيغه "notepad " المفكرة

1- نختار الملف المراد تشفيره “test.txt”.

2-نختار البرنامج المشفر من الزر الأيمن للفأرة "الماوس".

3-تظهر قائمة بتشفير الملف او فتح الملف ، نختار تشفير الملف.

هذه النافذة تطلب منك كتابة كلمة سرية وتتكون من 6 خانات فأكثر وكتابة تلميح للكلمة "اذا اراد المستخدم " ، في الجزء المشار رقم 1 : تعطي لك مدى قوة الكلمة السرية التي تمت كتابتها وتظهر كلمة "جيد" بالاعلى .

تظهر هذه النافذة بعد الانتهاء من عملية التشفير ، و يظهر لنا رمز القفل على الملف الذي تم تشفيره .

هنا نريد فتح الملف : ويلاحظ في الجزء المشار رقم 1: شكل الملف بعد تشفيره،اما الجزء رقم 2 تظهر لنا قائمة بعد اختيارنا للبرنامج المشفر ، نختار منها فك التشفير .

وبعدها تظهر لنا نافذة تطلب منا وضع الكلمه السرية ، وبذلك تمت عملية فك التشفير ورجوع الملف لوضعه السابق

3- البحث والمسح عن ملفات التجسس وأكواد ملغمة"خبيثة Malicious code” :

نحتاج باستمرار الى تحديث أنظمة تشغيل أجهزتنا وعمل مسح للبرامج والملفات التي تم تحميلها من الشبكة العنكبوتية لأنها قد تحتوي على أكواد ملغمة .

اكواد ملغمة"خبيثة" هي : أكواد كتبها سارقو البيانات أو مخترقو الأجهزة لتقوم هذه الأكواد إما بمسح ملفات معينة أو تقوم بسرقة بيانات مهمة وارسالها الى من كتب هذه الأكواد .

هذه الأكواد تكون مخزنة في أحد البرامج الغير مصرح بها أو في ملفات صوتية أو فيديو تم تحميلها من مصادر غير موثوقة .

حتى نتجنب هذه الأكواد والبرامج الضارة ننصح بالتالي :

1-عمل مسح وبحث دوري " مثلا كل شهر " على نظام التشغيل وعلى جميع الملفات الموجودة على جهاز الحاسب الآلي من خلال أحد برامج الحماية المعروفة والموثوقة ويتم تحديث هذه البرامج كلما لزم الأمر ومتابعة قائمة التحديثات دوريا .

2- القيام بزيارة موقع نظام التشغيل على الشبكة العنكبوتية وتحميل اخر الإصدارات لجدار الحماية وبرامج لنظام التشغيل أو من خلال النوافذ التي تظهر للمستخدم تفيد بصدور تحديثات للنظام أو لأحد برامج النظام . فنأخذ مثال لنظام التشغيل وندوز” Microsoft Windows OS “ نستطيع ان نعرف اخر الاصدارات من خلال التوجه الى لوحة التحكم ومن ثم الى تحديثات الوندوز وبعدها تظهر لنا كل التحديثات التي يحتاجها النظام فماعلى المستخدم الا تحميلها .

3- الابتعاد عن المواقع المشبوهة أو الغير معروفة وعدم تحميل أي برامج أو ملفات منها ، لأنها قد تحتوي هذه البرامج على ملفات ضارة أو ملفات تجسس قد تضر بمستخدم الجهاز.

على المستخدم الا يتجاهل تحديثات البرامج أو النوافذ التي تظهر له أثناء استخدامه للحاسب الآلي، لأن هذه التحديثات تقوم بغلق الثغرات الموجودة في النظام أو في أحد برامج النظام وبالتالي تمنع سارقو البيانات ومخترقو الأجهزة من استغلال هذه الثغرات في عملياتهم كالسرقة والتجسس على المستخدمين.

4-حماية الملفات والبيانات الشخصية بنفسك :

نستطيع أن نحمي ملفاتنا عن طريق تصرفاتنا ،فمثلا :

1-ألا ندع أي شخص يستخدم جهازنا المحمول بشكل مطلق.

2- نقوم بحفظ ملفاتنا في مجلدات خاصة وبعيدة عن أنظار المتطفلين .

3- ضغط ملفاتنا ووضع كلمات سرية"تشفيرها" على المجلدات التي تحتوي على ملفات مهمة وخاصة .

5- التأكد من نقل وحذف بياتنا وملفاتنا بعد تغيير جهاز الحاسب الآلي وعدم رميه الا بعد تفريغه تماما من ملفاتنا :

عند تغيير جهاز الحاسب الآلي أو تغيير اقراص التخزين الصلبة الخارجية ، لانقوم عادة بحذف ونقل ملفاتنا منها ، لذلك يجب علينا التأكد من حذف بياتنا وملفاتنا بعد إتمام عملية النقل وهذا لا تتم فقط بحذف الملفات ووضعها في سلة المهملات الموجودة في النظام بل استخدام برامج مختصة لضمان حذف ملفاتنا بشكل صحيح وغير قابل للارجاع بأي وسيلة كانت .

من هذه البرامج الجيدة : " Eraser tool" 2*.

6- أخذ نسخ احتياطية من الملفات المهمة :

أجهزتنا المحمولة هي أجهزة الكترونية قابلة للتلف في أي وقت ، لذلك علينا أن نأخذ نسخ احتياطية من ملفاتنا وبياناتنا المهمة التي نحتاجها.

وتتم عملية اخذ النسخ الاحتياطية ببرنامج موجود في أنظمة التشغيل عادة أو تحميل أحد برامج أخذ النسخ الاحتياطية ، وهذه العملية نقوم بها بشكل دوري أو على حسب أهمية الملفات التي نتعامل معها.

من الأفضل حفظ النسخ الإحتياطية إما في خوادم المنشأة التي نعمل بها ، أو حفظها على اقراص تخزين الصلبة الخارجية وعدم حفظ هذه النسخ على نفس الجهاز الذي يحتوي على النسخ الأصلية حتى نضمن بذلك وجود الملفات عند تلف جهاز الحاسب الآلي

الهوامش:

*1 : http://www.kruptos2.co.uk/order.html

المراجع :

1- مقالة في مجلة pc world :

2-مقالة في موقع مايكروسوفت وندوز Microsoft Windows :

3-مقالة في مدونة computer sight :

4-كتاب : Hands-On Microsoft Windows Server 2003 Administration by DanDiNicolo ,

publisher :Thomson Course Technology

5- كتاب :Security + Guide to NETWORK SECURITY Fundamentals

Mark Ciampa, Second Edition, Thomson Course Technology, 2005