الأربعاء، أغسطس 31، 2016

مواقع للوظائف

مواقع الوظائف العربية

www.linkedin.com

www.bayt.com/ar/egypt

www.bezaat.com

www.egypt.tanqeeb.com/ar

www.wzayef.com

www.jobs.egypt.com

www.egypt.dubizzle.com/ar/jobs/search

وظائف الحكومة المصرية

www.jobs.gov.eg/jobs.aspx

www.manpower.gov.eg - وظائف القوى

العاملة

www.im2work.com

www.jobsinegypt.com

www.shoghlanty.com

www.jobs-eg.com

www.arabrec.com

www.mobawaba.masrawy.com

www.eg.3wjobs.com

www.gulftalent.com

www.learn4good.com

www.eg.tiptopjob.com

www.3mal.net

www.6ocity.com

www.country.waseet.net

www.ya3mal.com

www.wadaef.com/jobs-in/egypt

158 - www.newjobopportunities.net

www.wuzzuf.net

www.manpower.gov.eg - وظائف القوى

العاملة

www.im2work.com

www.jobsinegypt.com

www.shoghlanty.com

www.jobs-eg.com

www.arabrec.com

www.mobawaba.masrawy.com

www.eg.3wjobs.com

www.gulftalent.com

www.learn4good.com

www.eg.tiptopjob.com

www.3mal.net

www.6ocity.com

www.country.waseet.net

www.ya3mal.com

www.wadaef.com/jobs-in/egypt

158 - www.newjobopportunities.net

www.wuzzuf.net

موقع سيكيورتى

موقع سيكيورتى

بدآ مجتمع Squnity في عام 2015 لدعم و تطوير و اثراء المحتوي العربي الخاص بامن المعلومات علي الانترنت و المساهمة في نشر و متابعة كل ما يحدث حول العالم وجديد الامن المعلوماتي و ايضآ كتابة تدوينات جديدة و مقالات عن الحماية و الاختراق و المراجعات الامنية و كل ما يخص الحماية و الاختراق

الاثنين، أغسطس 29، 2016

كورسات فى اللغه الانجليزيه

HeCmMSvkmuqPO4s6brtVN

كورس فيه اكتر من 100 محادثة لإتقان الإنجليزية من خلال اهم المواقف اليوميه

الرابطhttp://goo.gl/8nen2P

English Conversation

الكورس ده عبار عن مقاطع تمثيليه للمحادثات الانجليزيه مع الاعاده والتكرار

الرابطhttp://goo.gl/t7ofB1

Listening skills

عن طريق ال Cartoon

الكورس فيه حوالي Animation stories , 56

الرابطhttp://goo.gl/dYOsBo

اسرار تعلم نطق اللغة الانجليزية

اكتر من 100 فيديو لايهاب رمزي

مدرب لغات أجنبية بستايل السوشيال ميدياhttp://goo.gl/B3OTei

مجموعة فيديوهات فيها 1000 كلمة انجلش

لتعليم النطق السليم

الرابطhttp://goo.gl/v5Htam

كورس فيه اكتر من 100 محادثة لإتقان الإنجليزية من خلال اهم المواقف اليوميه

الرابطhttp://goo.gl/8nen2P

English Conversation

الكورس ده عبار عن مقاطع تمثيليه للمحادثات الانجليزيه مع الاعاده والتكرار

الرابطhttp://goo.gl/t7ofB1

Listening skills

عن طريق ال Cartoon

الكورس فيه حوالي Animation stories , 56

الرابطhttp://goo.gl/dYOsBo

اسرار تعلم نطق اللغة الانجليزية

اكتر من 100 فيديو لايهاب رمزي

مدرب لغات أجنبية بستايل السوشيال ميدياhttp://goo.gl/B3OTei

مجموعة فيديوهات فيها 1000 كلمة انجلش

لتعليم النطق السليم

الرابطhttp://goo.gl/v5Htam

Microsoft OneDrive 17.3.6517.0809برنامج لتخزين و مشاركة الملفات

برنامج Microsoft OneDrive يتيح لك تخزين الملفات على الانترنت و مشاركة و تبادل مختلف الملفات عبر العديد من الاجهزة مثا الكمبيوتر و الاجهزة اللوحية و ايضا الهواتف المحمولة الذكية , من خلال البرنامج يمكنك رفع الملفات بجميع انواعها و احجامها الى الخوادم سحابية امنة و محمية , كما يمكن الوصةل الى ملفاتك المخزنة من اي جهاز اخر عن طريق الاتصال بحسابك الخاص السكاي درايف ( SkyDrive ) ان كنت تبحث عن وسيلة موثوقة و سريعة لتبادل الملفات مع اجهزة متعددة عبر شبكة الانترنت يمكنك ذالك مع برنامج Microsoft OneDrive فهو يتمتع بواجهة بسطة و سهلة الاستخدام توفر لك جميع الادوات للتعامل مع التخزين السحابي للملفات و مشاركتها .

البرنامج سهل تثبيته في خطوات بسيطة على جهاز الكمبيوتر و انشاء مجلدات و اظافة الملفات بطريقة سهلة باستخدام تقنية السحب و الافلات ليتم بعدها تلقائيا رفع اي ملف قمت بافلاته داخل المجلد الى حساب سحابة التخزين الخاصة بك , حمل نسختك مجانا باخر اصداراته .

الاصدار : 17.3.6517.0809

الترخيص : Free ( مجاني )

التوافق : All Win ( جميع نسخ الويندوز )

الحجم : 19.77 MB

للتحميل :

سلسلة روكامبول

تتألف هذه السلسلة من 17 كتابً وضعتها في ملف واحد مضغوط

وقد أَلَّفَها الروائيُّ بونسون دي ترايل، وهي سلسلة تُجسِّد أحداثُها الصراعَ القِيَمِيَّ الأبديَّ بين الخير والشر، والعدل والظلم. وتتنوع شخصيات هذه القصص بين الفرسان المُقدِمين أصحاب البطولات، والفتيات الفاتنات، والمجرمين الأنذال، والكهنة والوعَّاظ. ومن الجدير بالذكر أن هذا النوع من القصص لاقى نجاحًا كبيرًا في فرنسا في القرن التاسع عشر، وهي قِصص مشوِّقة للغاية، كُتِبت على طراز «شيرلوك هولمز» و«أرسين لوبين»، استطاع المؤلف من خلالها أن يصل بقُرَّائه إلى أقصى أنواع المتعة والتسلية؛ لدرجة أنه حين توقَّف عن إصدار سلسلتها طالَبَه القرَّاءُ باستكمالها مرة أخرى. وقد ترجمها «طانيوس عبده» إلى العربية ترجمةً لا تقِلُّ في تشويقها عن الأصل الفرنسي.

اشياء تختلف اسماؤها وأوصافها باختلاف أحْوالها

*لا يُقالُ كأسٌ إلاّ إذا كان فيها شَرَاب ، وإلا فهي زُجَاجة

*ولا يُقَالُ مائدةٌ إلاّ إذا كان عليها طَعَامٌ ، و إلاّ فهي خِوَان

*لا يُقالُ كُوزٌ إلا إذا كانَتْ له عُرْوَة ، وإلا فهو كُوب...

*لا يُقالُ قلَمٌ إلاّ إذا كانَ مبريًّا، وإلاّ فهو أُنْبوبَة

*ولا يُقالُ خاتَمٌ إلاّ إذا كانَ فيه فَصّ ، وإلاّ فَهُوَ فَتْخَةٌ

*ولا يُقالُ فَرْوٌ إلاّ إذا كانَ عَلَيْهِ صُوف ، وإلاّ فَهُوَ جِلْد

*ولا يُقال رُمْح إلاّ إذا كانَ عَلَيهِ سِنَانٌ ، وإلا فهو قناة.

*و لا يُقَالُ عِهْن إلاّ إذا كان مَصْبُوُغاً وإلا فهو صُوفٌ

*و لا يُقالُ لحم قديدٌ إلاّ إذا كان مُعالجاً بتوابِلَ ، وإلاّ فهو طَبِيخٌ

*و لا يُقالُ خِدْرٌ إلاّ إذا كانَ مُشَتَمِلاً على جارِيَةٍ مُخَدَرَةٍ ، و إلاّ فهو سِتْر

*ولا يُقالُ وَقُود إلاّ إذا اتَّقدَتْ فيهِ النارُ، وإلاّ فهو حَطَب

*ولا يُقالُ عَوِيلٌ إلاّ إذا كانَ مَعَهُ رَفع صَوْتٍ ، وإلاّ فهو بُكَاء

*و لا يُقالُ ثَرًى إلاّ إذا كان نَدِيًّا ، وإلاّ فهو تُراب

*ولا يُقالُ مَأْزِق ومأْقِط إلاّ في الحَرْبِ ، وإلاّ فهو مَضِيق

*ولا يُقَالُ قراحٌ إلا إذا كانتْ مُهيّأَةً للزِّرَاعةِ وإلاّ فهي بَرَاح

*لا يُقالُ لِماءِ الفَمِ رُضاب إلاّ ما دامَ في الْفَمِ ، فإذا فارقَهُ فهو بُزَاق

*لا يقالُ للطَّبَقِ مِهْدىً إلاّ ما دامَتْ عليه الهَدِيَّةُ

*لا يُقالُ للمرأةِ ظَعينةٌ إلاّ ما دامَتْ راكِبةً في الهَوْدَج

*لا يُقالُ للثًوبِ حُلَّة إلاّ إذا كانَ ثَوبَيْنِ اثنينِ منْ جِنْس واحدٍ

*لا يُقَالُ للذَهب تِبْر إلاَّ ما دامَ غَيْرَ مَصُوغ

*لا يُقالُ للمرأَةِ عَاتِق إلاّ ما دامتْ في بَيْتِ أَبويْها

*لا يُقالُ للماءِ المِلْحُ أُجاج إلاّ إذا كانَ مَعَ مُلوحَتِهِ مُرًّا

*لا يُقالُ للفَرَسِ مُحَجَل إلا إذا كانَ البَيَاضُ في قوائِمِهِ الأرْبَعِ أو في ثلاثٍ منها.

*لا يُقالُ للإسْرَاعِ في السَّيْرِ إهطَاع إلاّ إذا كانَ معَهُ خَوف

*ولا إِهْرَاع إلاَ إذا كانَ مَعَهُ رِعْدَة ، وقد نَطَقَ القرآن بِهِمَا

*ولا يُقَالُ مائدةٌ إلاّ إذا كان عليها طَعَامٌ ، و إلاّ فهي خِوَان

*لا يُقالُ كُوزٌ إلا إذا كانَتْ له عُرْوَة ، وإلا فهو كُوب...

*لا يُقالُ قلَمٌ إلاّ إذا كانَ مبريًّا، وإلاّ فهو أُنْبوبَة

*ولا يُقالُ خاتَمٌ إلاّ إذا كانَ فيه فَصّ ، وإلاّ فَهُوَ فَتْخَةٌ

*ولا يُقالُ فَرْوٌ إلاّ إذا كانَ عَلَيْهِ صُوف ، وإلاّ فَهُوَ جِلْد

*ولا يُقال رُمْح إلاّ إذا كانَ عَلَيهِ سِنَانٌ ، وإلا فهو قناة.

*و لا يُقَالُ عِهْن إلاّ إذا كان مَصْبُوُغاً وإلا فهو صُوفٌ

*و لا يُقالُ لحم قديدٌ إلاّ إذا كان مُعالجاً بتوابِلَ ، وإلاّ فهو طَبِيخٌ

*و لا يُقالُ خِدْرٌ إلاّ إذا كانَ مُشَتَمِلاً على جارِيَةٍ مُخَدَرَةٍ ، و إلاّ فهو سِتْر

*ولا يُقالُ وَقُود إلاّ إذا اتَّقدَتْ فيهِ النارُ، وإلاّ فهو حَطَب

*ولا يُقالُ عَوِيلٌ إلاّ إذا كانَ مَعَهُ رَفع صَوْتٍ ، وإلاّ فهو بُكَاء

*و لا يُقالُ ثَرًى إلاّ إذا كان نَدِيًّا ، وإلاّ فهو تُراب

*ولا يُقالُ مَأْزِق ومأْقِط إلاّ في الحَرْبِ ، وإلاّ فهو مَضِيق

*ولا يُقَالُ قراحٌ إلا إذا كانتْ مُهيّأَةً للزِّرَاعةِ وإلاّ فهي بَرَاح

*لا يُقالُ لِماءِ الفَمِ رُضاب إلاّ ما دامَ في الْفَمِ ، فإذا فارقَهُ فهو بُزَاق

*لا يقالُ للطَّبَقِ مِهْدىً إلاّ ما دامَتْ عليه الهَدِيَّةُ

*لا يُقالُ للمرأةِ ظَعينةٌ إلاّ ما دامَتْ راكِبةً في الهَوْدَج

*لا يُقالُ للثًوبِ حُلَّة إلاّ إذا كانَ ثَوبَيْنِ اثنينِ منْ جِنْس واحدٍ

*لا يُقَالُ للذَهب تِبْر إلاَّ ما دامَ غَيْرَ مَصُوغ

*لا يُقالُ للمرأَةِ عَاتِق إلاّ ما دامتْ في بَيْتِ أَبويْها

*لا يُقالُ للماءِ المِلْحُ أُجاج إلاّ إذا كانَ مَعَ مُلوحَتِهِ مُرًّا

*لا يُقالُ للفَرَسِ مُحَجَل إلا إذا كانَ البَيَاضُ في قوائِمِهِ الأرْبَعِ أو في ثلاثٍ منها.

*لا يُقالُ للإسْرَاعِ في السَّيْرِ إهطَاع إلاّ إذا كانَ معَهُ خَوف

*ولا إِهْرَاع إلاَ إذا كانَ مَعَهُ رِعْدَة ، وقد نَطَقَ القرآن بِهِمَا

دليل الحاج و المعتمر

اسئله واجوبه حول الحج و العمره يجيب عليها فضيلة الأستاذ الدكتور على جمعه عضو لجنة كبار العلماء بالازهر الشريف على الرابط التالى

https://www.youtube.com/playlist?list=PLQhI4hV91o5RH6sLfBk_W_jAJwg1knedDالسبت، أغسطس 27، 2016

فيروس "الاختصارات"

هو من أكثر الفيروسات إزعاجاً التي تصيب اقراص التخزين المختلفة سواء هارد ديسك او فلاشة او حتي بطاقات الميموري SD Card حيث انه يعمل علي تحويل كل ملف إلى اختصار وإذا حاولت فتح أي ملف ستظهر رسالة خطأ بأنه لا يمكن عرض الملف.

كيف يتسلل هذا الفيروس إلي الفلاش ميموري الخاصة بك فهذا لانك قمت فعلياً بربط الفلاشة مع حاسوب آخر مصاب بهذا الفيروس وبالتالي سيبدأ بالانتشار اثناء محاولة نقل ملف من هذا الحاسوب إلي الفلاشة.

افضل الطرق والاساليب التي يمكنك متابعتها إذا كنت قد واجهت هذا الفيروس علي أحد اقراص التخزين الخاصه بك ولاحظ ان هذه الحلول لا تؤثر علي البيانات المحفوظة داخل القرص اي لن يتم حذفها، كذلك فنحن لن نحتاج إلي برامج خارجية لإتمام هذه المهمة

1- حذف فيروس الشورت كت من الفلاش ميموري وغيره

من خلال مجموعه قليلة من الاوامر سنقوم بكتابتها في موجه الاوامر CMD في نظام ويندوز سنتمكن من إزالة هذا الفيروس بكل سهولة، فقط سنبدأ بفتح الـ CMD علي الضغط كليك يمين علي ايقونة قائمة إبدأ ثم تضغط علي خيار Command Prompt (admin) لتشغيل موجه الاوامر بصلاحيات المدير

وفي هذه النافذة اء ستقوم بكتابة اول أمر وهو الحرف الخاص بالقرص المصاب بهذا الفيروس، وستجد هذا الحرف بجانب الاسم الخاص بالقرص ولا تنس تضع "نقطتين فوق بعض" بجانب الحرف ثم اضغط Enter، ثم إدخال أمر del *.lnk وبعد الضغط علي Enter أدخل امر attrib -s -r -h *.* /s /d /l وانتظر قليلاً لاستعادة جميع الملفات الخاصة بك حيث تذهب إلي الفلاشة لتجد انه تم إزالة الفيروس بالفعل.

2- حذف فيروس شورت كت من الحاسو

وفي هذه النافذة اء ستقوم بكتابة اول أمر وهو الحرف الخاص بالقرص المصاب بهذا الفيروس، وستجد هذا الحرف بجانب الاسم الخاص بالقرص ولا تنس تضع "نقطتين فوق بعض" بجانب الحرف ثم اضغط Enter، ثم إدخال أمر del *.lnk وبعد الضغط علي Enter أدخل امر attrib -s -r -h *.* /s /d /l وانتظر قليلاً لاستعادة جميع الملفات الخاصة بك حيث تذهب إلي الفلاشة لتجد انه تم إزالة الفيروس بالفعل.

2- حذف فيروس شورت كت من الحاسو

إذا كان هذا الفيروس أصيب الهارد ديسك في حاسوبك فأحد اول الخطوات التي يجب القيام بها هي إيقاف عملية Wscript.exe من مدير المهام فهي ليست فيروس بينما هي التي تسمح لفيروس شورت كت من التسلل إلي حاسوبك، فقط كل ما عليك هو النقر كليك يمين علي شريط المهام ثم اضغط علي خيار Task Manager لفتح نافذة مدير المهام اذهب منها إلي تبويبة Process وقم بالبحث عن عملية تحمل أسم Wscript.exe ثم تحديدها والنقر علي زر End Process ليتم إنهاء العملية من الاستمرار في العمل.

بعد ذلك قم بفتح محرر الريجستري Registry Editor عن طريق الضغط علي زر شعار الويندوز وحرف R معاً في الكيبورد لتظهر لك نافذة Run وبها قم بكتابة أمر "regedit" لتظهر لك مباشرةً نافذة الريجستري، وفيها عليك الانتقال للمسار التالي:

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Run

وبعد الوصول إلي ملف Run قم بالنظر علي الجهة اليمني لتقوم بحذف المفتاح الذي يحمل اسم odwcamszas بالضغط علي زر Delete.

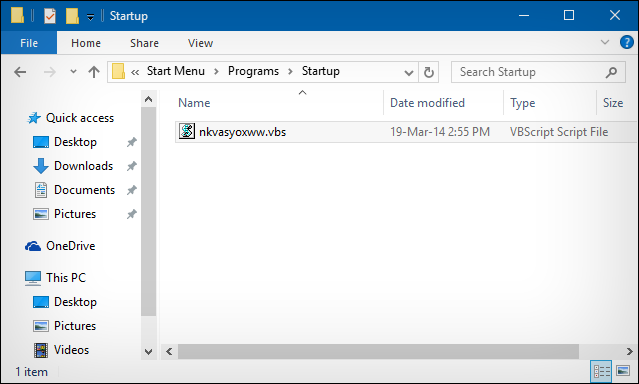

يتبقي لنا آخر خطوة وهي حذف اي ملف في الكمبيوتر يحمل أسم "nkvasyoxww.vbs" فهو متواجد في بعض المجلدات داخل الحاسوب وعليك القيام بحذفه. فقط قم بفتح نافذة Run مجدداً بالطريقة المشار إليها في الخطوة السابقة وفي هذه النافذة قم بإدخال أمر "%temp%" للأنتقال بك مباشرةً إلي ملف Temp وبه قم بالبحث عن ملف nkvasyoxww.vbs فإذا وجدته عليك حذفه مباشرةً.

كذلك ايضاً قم بالتوجه لملف AppData عن طريق فتح نافذة Run وكتابة أمر "%AppData%" وفي هذا المجلد قم بمتابعه المسار التالي:

Microsoft\Windows\Start Menu\Programs\Startup

وفي مجلد Startup قم بحذف ملف nkvasyoxww.vbs بالضغط علي زر Delete.

يجب ايضاً أن نقوم بمنع هذا الملف من أن يبدأ مع اقلاع الويندوز وهذا عن طريق الذهاب إلي مدير المهام Task Manager ثم الانتقال إلي تبويبة Startup ثم ابحث عن nkvasyoxww.vbs وقم بتحديده لتضغط علي زر تعطيل Disable بالاسفل، وفي حاله إذا كنت تستخدم ويندوز 7 فقوم بفتح نافذة Run وإدخال امر msconfig ثم اضغط Enter ومن النافذة التي ستظهر اذهب إلي قسم Startup وقم بتعطيل ايضاً الملف.

وبعد الانتهاء من متابعه جميع الخطوات السابقة ستقوم بعمل إعادة تشغيل Restart للحاسوب وبعدها ستلاحظ أن أن الأمور عادت لشكلها الطبيعي حيث تم حذف فيروس الاختصارات من الحاسوب. وحاول دائما أن تقوم بفحص الفلاش ميموري الخاصة بك من الفيروسات بواسطة برامج الحماية قبل ان تبدأ باستخدامها للتحقق من عدم انتقال الفيروسات إلى جهازك.

ايقاف خاصية فى الواتس اب تطلب منك الموافقة على استخدام معلومات حسابك وجهات الاتصال لديك لاستخدامها في توجيه الإعلانات الخاصة بك في الفيس بوك

في التحديث الأخير للواتس أب يطلب منك الموافقة على استخدام معلومات حسابك وجهات الاتصال لديك لاستخدامها في توجيه الإعلانات الخاصة بك في الفيس بوك (لأنها تملك الواتس اب)

لإيقاف هذه الخاصية قم بعمل الخطوات التالية:

من إعدادات واتس اب

إدخل على

١- الإعدادات

Settings -1

ثم

٢- الحساب

Account -2

أزل علامة ✅ من خانة الموافقة على أن تشارك البيانات مع الفيس بوك ٣ نقطة وإنتهى

ملاحظه مهمه:

أمامك 30 يوم فقط للتغيير وبعدها سيتم نسخ بياناتك مباشرة ٣ نقطة ٣ علامة التعجب

webvisum على الموتزريلا فايرفوكس

الغالبية العظمى من المكفوفين كانت تستخدم Webvisum

لكن في الآونة الأخيرة اصبح ذلك مستحيلا بعد أن منعت Mozilla تثبيت أضافات غير معتمدة.

لكن المفاجاة هي أن webvisum أصبح الآن متاحا على صفحة الإضافات الرسمية لMozilla بالإصدار رقم 0.9.5, والتي يمكن تثبيتها على firefox أعلا من الإصدار 3.0.

ولتثبيت الإضافة من الرابط التالى؛https://addons.mozilla.org/en-US/firefox/addon/webvisum/

لكن في الآونة الأخيرة اصبح ذلك مستحيلا بعد أن منعت Mozilla تثبيت أضافات غير معتمدة.

لكن المفاجاة هي أن webvisum أصبح الآن متاحا على صفحة الإضافات الرسمية لMozilla بالإصدار رقم 0.9.5, والتي يمكن تثبيتها على firefox أعلا من الإصدار 3.0.

ولتثبيت الإضافة من الرابط التالى؛https://addons.mozilla.org/en-US/firefox/addon/webvisum/

بعد دخول الرابطقم بعمل لستة روابط وتحرك حتى add to firefox". وإضغط إدخال وأكمل التثبيت كأي أضافة

الخميس، أغسطس 25، 2016

معنى حتى يلج الجملُ في سمِّ الخِياط

يعتقد معظم الناس ان الجمل هو البعير ..!

وهذا خطأ

لوكان الجمل هو البعير ، ليس هنالك

أي علاقة بين البعير وثقب الابره والقران الكريم لايعطي من الأمثلة

الا ان يكون متوازنا

اما ان يأتي بالبعير ليدخله في ثقب

الابره فهذا غير منسجم منطقياً .

القران الكريم ذكر هذا الحيوان باسم ( البعير )

" ونزداد كيل بعير " سورة يوسف ..

الجمل ... حسب لغة القبائل العربية

الأصيلة والقديمة هو حبل السفينة الغليظ

الذي نشد به السفينة الى المرساة .

وبذلك يكون المعنى منسجماً .

جمع بعير هو ( إبل )

" افلا ينظرون الى الإبل كيف خلقت "

اما جمع جمل هو ( جِمالة )

" انها ترمي بشرر كالقصر كأنها

جمالة صفر "

االقصر هي الأفاعي الضخمة

جمالة صفر هي الحبال الغليظة ذات لون

اصفر ..!

الثلاثاء، أغسطس 23، 2016

نصفية الحسابات الشخصيه عبر مواقع التواصل الاجتماعى

أصبحت مواقع التواصل الاجتماعي بأنواعها (تويتر، فيسبوك، واتساب) ساحة تنتقل إليها المنازعات وتصفية الحسابات الشخصية بين الناس، ولم يعد غريباً أن نرى الشتائم والعبارات المسيئة والقذف متداولة بينهم وبمختلف الفئات العمرية دون خوف من الله أو مراعاة لصلة القرابة أو الزمالة، لدرجة بتنا فيه نشعر أن الوضع أصبح اعتيادياً رغم صدور نظام الجرائم المعلوماتية والتى تجرم هذه الأفعال لحفظ حقوق الناس وصيانة أعراضهم، وتعاقب من يثبت قيامها بمثل هذه الأفعال بأنه لن يفلت من العقاب، ولكن في بعض الحالات لم يستطع هذا النظام أن يكون بمثابة السياج الحديدي الذي يمنع الناس من تجاوزاتهم تجاه الآخرين.

إن ما نُشاهده من استغلال بعض ضعاف النفوس للتقنية وأدواتها في الإساءة إلى الآخرين يتطلب وجود أنظمة لمكافحة ومعاقبة مرتكبي الجرائم المعلوماتية في معظم دول العالم، وكذلك زيادة الوعي بمخاطر التقنية وأهمية حماية المعلومات والأجهزة والبرامج من الاختراق، إضافةً إلى أهمية أن تكون حماية الخصوصية من الشخص نفسه، من خلال معرفة طبيعة الجريمة المعلوماتية وعقوبتها.

لا شك أن وسائل ارتكاب الجرائم تختلف باختلاف طبيعة العصر، مثل استخدام التقنية والبرمجيات الحديثة في أنظمة الحاسب الآلي والاتصالات والتواصل الاجتماعي بطرق مختلفة بقصد السب والقذف والتشهير، وهذا النوع من الجرائم يسمى بالجرائم المعلوماتية التي تعتبر نوعاً من التعدي أو الامتناع عن عمل يمكن أن يلحق الضرر بمكونات وشبكات الحاسب ووسائل الاتصال والتواصل الاجتماعي والحقوق المادية والمعنوية المحفوظة لكل شخص طبيعي أو على سبيل المثال، الدخول غير المشروع لتهديد شخص أو ابتزازه، لحمله على القيام بفعل أو الامتناع عنه، ولو كان القيام بهذا الفعل أو الامتناع عنه مشروعاً، وكذلك الدخول غير المشروع إلى موقع إلكتروني، أو الدخول إلى موقع إلكتروني لتغيير تصاميم هذا الموقع، أو إتلافه، أو تعديله، أو شغل عنوانه، إضافةً إلى المساس بالحياة الخاصة عن طريق إساءة استخدام الهواتفالمحموله المزودة بالكاميرا، أو ما في حكمها، والتشهير بالآخرين، وإلحاق الضرر بهم، إلى جانب إنشاء مواقع لمنظمات إرهابية على الشبكة المعلوماتية، والدخول إلى مواقع إلكترونية وأجهزة الحاسب الآلي للحصول على بيانات تمس الأمن والاقتصاد الوطني.

أن لجوء بعض الأشخاص إلى هذه النوعية من الجرائم يرجع إلى اعتقادهم بصعوبة اكتشافهم والإفلات من العقوبة، في حين أن الجريمة المعلوماتية تخضع في وسائل إثباتها إلى طرق أخرى بخلاف الجريمة التقليدية إذ إن وجود الجريمة الإلكترونية يتطلب وجود بيئة رقمية واتصال بعالم الانترنت، وبالتالي فإن إثباتها يتطلب استخدام أجهزة تقنية عالية لمعرفة طريقة حدوث وكيفية ارتكاب الجريمة ونسبتها إلى الشخص الذي قام بالتعدي على حقوق الآخرين بإحدى الطرق المنصوص عليها نظاماً، أن هذا النوع من الجرائم قد يصعب في بعض الحالات اكتشافها أو العجز عن إثباتها كونها جريمة متعدية الحدود وتتم في أكثر من دولة، ولكنها بالمقابل متى ثبت ارتكاب الجاني للجريمة عن طريق عنوان جهاز الاتصال أو الأدلة والقرائن المرتبطة بها، ففي هذه الحالة يصعب الإفلات من العقوبة، أن من يرتكب جريمة التشهير في الإنترنت غالباً ما يفتقد للوازع الديني والأخلاقي، وأن ازدهار الحضارة البشرية، وانتشار التقدم التقني ساعد في تسهيل الأمور الحياتية في العصر الحديث، ومن الطبيعي أن تكون هناك بعض المخاطر، المتعلقة بإساءة استخدام الحاسب الآلي والشبكة العنكبوتية ووسائل الاتصال والتواصل الاجتماعي، مما استدعى وجود أنظمة لمكافحة ومعاقبة مرتكبي الجرائم المعلوماتية في معظم دول العالم، أن مسؤولية حماية الخصوصية تبدأ من الشخص نفسه، من خلال معرفة طبيعة الجريمة المعلوماتية وعقوبتها، وزيادة الوعي بمخاطر التقنية وأهمية حماية المعلومات والأجهزة والبرامج من الاختراق.

بصمة رقمية

إن التعامل مع وسائل التواصل الاجتماعي المتعددة بالطريقة المثلى والسليمة تعمل على تعزيز أواصر العلاقات بين كافة فئات المجتمع وتسهل التواصل والتبادل المعرفي بينهم، أن الاستخدام السيئ لهذه الوسائط مثل الشتم والقذف يترتب عليه مخاطر وتبعات اجتماعية تحمل في طياتها سلبية كبيرة، إضافة إلى الملاحقة القانونية التي قد تضع من يقوم بالاستخدام السيئ تحت طائلة المساءلة القانونية، أن الجهل بالقانون لا يخلي المسؤولية من العقاب، أن لانتشار هذه الظاهرة في المجتمع أسباب متعددة أهمها تدني الوعي المعلوماتي وانتشار الأُمية الرقمية، اً أن زيادة الوعي المعلوماتي هو أحد أهداف الخطة الخمسية الثانية للاتصالات وتقنية المعلومات، مشيراً إلى أن هناك اعتقاداً سائداً بأن استخدام المعرفات المجهولة أو الوهمية تمنع المساءلة القانونية وهذا الأمر غير صحيح، فالتقنيات الحديثة لديها المقدرة على تتبع حسابات التواصل الاجتماعي ومعرفة من يديرها بسهولة، كما أن البعض يغفل عن حقيقة أن جميع ما ينشر عن طريقه سوف يشكل مستقبلاً ما يعرف بالبصمة الرقمية للشخص والتي لا يمكن التخلص منها ومن تبعاتها، أن دور التعليم ووسائل الإعلام مهم في التوعية بالتنظيمات والتشريعات والسياسات الخاصة باستخدام وسائل التواصل الاجتماعي لزيادة الوعي العام.

نظراً لحداثة استخدام هذة التقنية فإنها تعطي للكثير اعتقاداً أن بإمكانهم المشاركة في كل المحادثات الاجتماعية بطريقة تحفظ تماماً خصوصيتهم وتمنع اظهار شخصياتهم الحقيقية، وهذا طبعاً أبعد ما يكون عن الحقيقة، فرغم سن العديد من الأنظمة التي تردع المشهرين والذين يريدون استخدام قنوات التواصل لهدف الاضرار بالآخرين فإن هذا الشعور غير الصحيح بإمكانية التخفي قد اطلق العنان لقصار النظر الذين يعتقدون أنهم بعيدون عن طائلة القانون وطائلة المساءلة لأنهم فقط يستخدمون الفضاء وأنه لا يمكن الوصول إليهم،أن زيادة عدد مستخدمي الانترنت أدى إلى توفر مساحات ومواقع وقنوات هائلة لطرح مسائل جديدة لم يكن من السهولة طرحها تحت مساحة الضوء في مجتمع تعود على مستوى معين من الخصوصية وبدأ يكتشف أن هذة الخصوصية غير موجودة إطلاقاً في الفضاء الافتراضي، موضحاً أننا بدأنا نرى تصرفات لم يسبق لنا التعرض لها كأفراد ومجتمع سابق بل كما أتوقع أن تزداد حدتها نظراً لسهولة الفائقة التي تتيح للشباب وغيرهم من المشاركة بالرأي في أي موضوع يتم طرحه في هذا الفضاء بلا ضوابط.

أن الحل يكمن أولاً في المزيد والمزيد من التوعية بطبيعة هذه التقنية، وأن دور التوعية يقع على المدارس والجامعات في المقام الأول وكذلك الأسرة بآداب ومحاذير وعواقب استخدام وسائل التواصل، أيضاً وسائل الإعلام تلعب أهم الأدوار في نشر التوعية وإلقاء الضوء على العقوبات التي طالت مسيئي استخدام هذة التقنية وبمرتكبي الجرائم الالكترونية بأنواعها من احتيال وقذف وتشهير بالغافلين من الناس وأن يد القانون ستطالهم لا محالة رغم غلالة الخصوصية الزائفة التي يوحي بها الفضاء الافتراضي، لا يزال بعض المستخدمين لمواقع التواصل الاجتماعي يقدمون أنفسهم ويطرحون أفكارهم من خلال استخدام الأسماء المستعارة، وبالمقابل نجد أن البعض الآخر يرفض التعامل معهم لأنهم "مجهولون" ولا يكشفون عن حقيقة أسمائهم أو تفاصيلهم الشخصية، من هنا قد يستخدم الاسم المستعار إما لشعور الشخص بالحاجة إلى الحرية في الطرح دون أن يعرفه أحد، وإما أن يُستَخدم كقناع للفوضى والعبث والنيل من الآخرين لأغراض شخصية أو لقناعات فكرية وتحزبية، ويأتي من هذا انتشار الشتائم الناتجة عن التعصب وضدية الرأي، وفي كل الحالات يمكن اعتبار أن الفرد يشعر بالتجرد من المسؤولية تجاه ما يفعل.

لقد بدأت هذه الظاهرة منذ زمن ولا تزال باقية إلاّ أنها تضاءلت نسبياً بين المستخدمين بعد أن أصبحت مواقع التواصل الاجتماعي نقطة التقاء بين الثقافات المختلفة وفرصة لبناء العلاقات الإنسانية، وهذا يعني أن الوعي أصبح مطلباً، فمن الملاحظ أن بعض الفتيات والشبان يضعون تفاصيلهم الشخصية ومناطق إقامتهم ويكتبون بأسمائهم الحقيقية باعتبار أن كل حساب شخصي يعتبر إعلاماً للفرد عن نفسه، إضافةً إلى أنهم يسجلون حضورهم في أحداث التغير الثقافي والاجتماعي ويقدمون أنفسهم وأفكارهم للوعي كمثقفين، وذلك نتيجة للتفاعل الحضاري الذي سخرته مواقع التواصل الاجتماعي، مضيفةً أنه لا ننسى أن استخدام المواقع الافتراضية لدى الأكثرية يعتبر من إحدى وسائل التسلية والترفيه وهدر الوقت، ولكن المستخدمين بالمقابل يتطلعون لتتبع الأحداث والتفاعل معها والتعليق عليها من خلال الوسم الذي يتشاركون فيه لطرح قضية ما وإبداء الرأي حولها، وهنا تلعب التعددية الثقافية دورها في نبذ المتأخرين ووصفهم بالتخلف، مبينةً أن الثقافة الجديدة بدأت تتشكل وتظهر في قالب من المرونة والتقبل للآخر الأمر الذي من شأنه التخفيف من حدة الصدام، نتيجة للتسليم بواقع الفكر الحديث الذي يثبت وجوده في كل قضية وحدث، وهذا بعد التنافر الفكري الشديد الذي طال الحراك الثقافي على المستوى المحلي وعلى مستوى المجتمعات الأخرى في فترة الربيع العربي وما بعده، مُشددةً على أهمية فرض العقوبات والأهم من ذلك تفعيلها لأنها تساهم في الردع ومن شأنها المساعدة في تنظيم السلوك والتعاملات لدى المستخدمين، فيشعر المستخدم أنه مقيد بقيود أخلاقية على عكس اعتقاده أن وسائل التواصل فضاء حر فوضوي بلا قيود.

القذف الإلكتروني

القذف الإلكتروني جريمة معلوماتية، تستهدف بعض الأشخاص، من خلال ألفاظ تمس "الشرف" و"الكرامة"، وهو ناتج عن التقدم السريع في شتى المجالات العلمية، حيث صاحب هذا التقدم، تقدم آخر في مجال الجريمة، وهو ما يتطلب استحداث أنظمة وقوانين تتصدى لتلك التصرفات السلبية، والتي لا يفعلها سوى ضعاف النفوس.

أن الصعوبة تكمن في كيفية الوصول إلى الجاني، حيث إن أغلب من يتهم الناس ويسيء إليهم هم من هواة الكتابة ب"اسماء مستعارة"، وهو ما يُحتم ضرورة مواكبة أجهزة الأمن المختلفة أحدث وسائل تقنية المعلومات، التي يمكن من خلالها تتبع هوية الجاني الالكتروني، والتعرف عليه كحال كثير من الدول المتقدمة.

إذا كانت الواقعة هي "الزنا" فهي قذف يستوجب الحد الشرعي وخلاف ذلك كان هناك نقاش طويل بين فقهاء الشرع وبين رجال القانون لوضع معايير للتفرقة في هذا الشأن، ولكن المختصر أن القذف يكون إذا أسند شخص واقعة لغيره وكانت تمس الشرف والسمعة، حيث تستوجب عقاب المقذوف إن ثبتت صحتها، أما السب يكون بإسناد شخص صفة لغيره وكانت تلك الصفة تخدش الشرف والاعتبار والاحترام.

وأوضح "البطي" أن القذف يمكن أن يكون بالقول أو الإشارة أو الكتابة، كما يمكن أن يكون في مواجهة المقذوف في مجلس أو مكان عام، أو في غيابه أمام الناس، أو عبر وسائل الإعلام المقروءة أو المسموعة أو المرئية، كما يمكن أن يكون عبر المواقع الالكترونية كالمنتديات وشبكات التواصل الاجتماعي والصحف الالكترونية والبريد الالكتروني، كما أنه من الممكن أن يحدث عبر أجهزة الاتصالات كالهواتف المحموله والرسائل النصية ورسائل الوسائط المتعددة

توجد مشكلة كبيرة تتعلق بعموم الجرائم المعلوماتية وهي مسألة الإثبات، فلو افترضنا أن شخصا قام بالتسجيل في أحد المنتديات على شبكة الانترنت منتحلاً اسماً وهمياً، ثم أرسل اتهاماً مشيناً لشخص محدد باسمه، فكيف يستطيع المجني عليه إثبات فعل الجاني؟، أن هذه العقبة الجسيمة تحتاج إلى التفات من أجهزة الأمن المختلفة في بلادنا ، من خلال العمل على مواكبة أحدث وسائل تقنية المعلومات التي يمكن من خلالها تتبع هوية الجاني الالكتروني، والتعرف عليه كحال كثير من الدول الغربية المتقدمة.

ما يؤلم النفس هي الأساليب الغريبة التي نلمسها في كل لحظة من خلال المواقع الإلكترونية، مضيفةً

في "اليوتيوب" مثلا تعليقات سلبية وتُهم صريحة وتراشق بالألفاظ، مشيرةً

أن تلك العبارات التي يضعها أصحاب المواقع الإلكترونية عند بداية التسجيل، وهي الالتزام بالآداب والبعد عن السب أو الشتم، لا تُقدم ولا تُؤخر، بل وليست مانعاً، مضيفةً أنها تحذير يُتيح الفعل المضاد ما الذي عملناه لإيجاد أنظمة تمنع الإساءة والتشهير بالآخرين؟

أن المشكلة تكمن في التهاون عن الإبلاغ عن الشخص المسيء، فنحن نسمع ونرى ولا نتكلم، بل ولا نلفت نظر المعنيين إلى هؤلاء، ما المانع عندما نتأكد أن شخصاً قذف فلاناً من الناس أو شهّر به أن نسارع بالتبليغ عنه؟ قد يكون المقذوف لا يعلم عن ذلك شيئاً، وهنا لابد أن يتواصل الجميع مع مكافحة الجرائم المعلوماتية.

أهمية التعاون مع المؤسسات الدولية المعنية بمكافحة الجرائم المعلوماتية، كذلك لابد من نشر الوعي بين المواطنين وتوعية الشباب على وجه الخصوص بخطورة التعامل مع المواقع السلبية على شبكة الانترنت، إضافةً إلى نشر الوعي بالمخاطر النفسية والاجتماعية التي تجرها الاستخدامات غير الآمنة لبعض مواقع التواصل الاجتماعي.

من الواجب علينا منع الأسباب الموصلة لهذه الجريمة المدمرة لأفراد المجتمع، أننا بحاجة إلى إضافة مواد تربوية في المدارس تعنى بتعليم الطلاب سلبيات وخطورة تلك السلوكيّات السلبية، متمنيةً عدم التهاون في مكافحة الجرائم المعلوماتية سواء في المعاقبة أو التبليغ عنها.

نحن كأصحاب للمواقع الإلكترونية نستطيع كشف رقم "الآي بي" فقط لكل عضو، ولكن لا يوجد أي دليل على شخصية الكاتب لكشف هويته، من الممكن أن تتوصل مكافحة الجرائم المعلوماتية لهوية القاذف، مع عدمالسماح لأي منشور للأعضاء فيه تجريح أو اتهام للآخرين دون أدلة، سواء كان المقذوف مسؤولاً أو غيره، ونتبع نظاماً حازماً

أن من يتهم الناس دون أدلة هو شخص مشحون حدث بينه وبين شخص آخر خلاف أو موقف معين، وأراد تفريغ ما لديه من شحنات الغضب من خلال مواقع التواصل، للفرد الحرية في الكتابة والانتقاد البناء الهادف البعيد عن الشخصنة، وأن يضع نصب عينيه أنه مسؤول أمام الله عما يقول.

أن شخصية القاذف أو المُسيء للناس من الشخصيات المهزوزة غير المتوازنة وغير المستقرة، وهو يستخدم هذه الطريقة كنوع من التهرب؛ لأنه يشعر بنقص حاد في قدراته، ولأنه أصلاً لم يقتنع أن الإخفاق جزء من حياة الإنسان كما هو النجاح كذلك، وهذه إحدى الحيل النفسية التي تسمى ب"الإسقاط النفسي"، هذه الشخصية تعكس ما بداخلها من ضعف وقصور وتدهور وهبوط نفسي، وكلّما اشتدت الكلمات والعبارات في حدتها كان التدهور سريعاً وأكثر عنفاً، فهو ينتقل من مرحلة إلى مرحلة أشد منها، مع الاحتفاظ بخصائص تلك المرحلة السابقة، ويستمر في عملية السب والشتم والتشهير بالآخرين بحجة محاربة الخطأ. هذه الجريمة تُعد نوعا من التنفيس وكمحاولة لجبر النقص الذي يشعر به تجاه نفسه وتجاه الآخرين والتقليل من شأنهم، وكأنه يريد بذلك الفعل أن يثبت لنفسه الوجود والتفوق والنجاح أمام غيره، بينما هو بعيد عنها كل البعد فالأضداد لا يجتمعون.

الجرائم الإلكترونية: المفهوم والأسباب

تعد الجرائم الإلكترونية قرصنة، اختراق مواقع، قذف وتشهير، انتحال شخصية، تزوير، احتيال، تمويل إرهابمن أخطر الجرائم التي تواجهها دول العالم، حيث تهدد أمن الدول واستقرارها وإحدى وسائل الإرهاب التي تستخدم عن طريق الاختراق الأمني للمؤسسات العامة والحيوية، واختراق أنظمة البنوك والأفراد وتنظيم العمليات الإرهابية

أن من الأسباب الكثيرة لارتكاب الجريمة الالكترونية الأطماع المالية وأن هناك أطماعاً سياسية في زعزعة الأمن الخليجي، ولا ننسى الإرهاب الذي بات أكبر خطر يهدد الدول العربية والخليجية، مضيفةً أن الجريمة الالكترونية تتم إدارة أعمالها وتمويلها بالإنترنت، وجرائم الاتجار بالبشر وغسيل الأموال من الجرائم التي يتم تداولها باتت تجارة ذات أرباح كبيرة تجعل منها وسيلة سهلة للتجارة الإلكترونية، مضيفةً أن هناك أسبابا يقدم عليها شباب طائش وصغار بالسن من باب التحدي واللهو أو الانحراف وأسباب مجتمعية كالإساءة الى سمعة ونشر صور خادشة للحياء والسب والقذف والتعدي بالألفاظ النابية

أن الجريمة الالكترونية تختلف من حيث طبيعتها عن الجرائم الأخرى العادية، كون الجاني يستخدم التقنيات التكنولوجية الحديثة في إنجاز معاملاته بواسطة التقنيات التي أصبح لا غنى عنها، مشيرةً إلى أنه أصبحت كافة الجرائم العادية، من سب وقذف وسرقة وتشهير وانتحال شخصية، وكذلك تزوير الأوراق الرسمية وتزوير بطاقات الائتمان والابتزاز والنصب والاستغلال الجنسي بأشكاله، إضافةً إلى استغلال التوظيف الوهمي والاحتيال الهاتفي ونشر الاباحية تتواجد في الجرائم الالكترونية إلاّ أنها تختلف بعدم معرفة الجاني إلاّ بعد البحث والتحري والتعقب، مما تعد من ملاحقتهم صعوبة في ظل الأنظمة القديمة.

ويتطلب انتشار الجرائم الإلكترونية سن تشريعات جديدة لكشف الجناة وملاحقتهم، كذلك لابد من تدريب طاقم متخصص على ذلك، وتشديد الرقابة على أجهزة الدولة والشركات والبنوك، إضافةً إلى تقديم الحماية للأفراد من أن يقعوا فريسة للجناة، إلى جانب أهمية أن يكون لدى أجهزة الضبط معرفة بأساليب التصدي لتلك الجرائم.

إن التوعية جزء مهم من الحماية، إذ لابد أن تتم التوعية بالأخطار وتوضيح المسؤوليات والضوابط القانونية حتى يتم الردع، التوعية هي عمل تتشارك فيه أغلب الجهات سواء التعليمية أو الثقافية أو الأمنية وأيضا المواطنين خاصة ان هناك دول لديها هيئة متخصصة في أمن المعلومات وهو ما يساعد على الوقاية من المخاطر قبل وقوعها.

القرصنة الالكترونية

إن الجرائم الإلكترونية سرقة أو قرصنة أو تدمير أو تزوير يمس الأفراد أو الجهات الرسمية والحكومية، كما تعد من المخالفات الخطيرة التي تهدد أمن المجتمعات واستقرارها بشكل خاص والدول بشكل عام، وتعد خطيرة على دول الخليج لكونها تمول الإرهاب عن طريق الاختراق الأمني للمؤسسات العامة والحيوية إلى سرقة أموال البنوك والأفراد وتنظيم العمليات الإرهابية، خطورتها أيضاً على الاتجار في البشر وغسل الأموال والاستغلال الجنسي للأطفال والمراهقين، مؤكدةً أنها تعد خطيرة جداً وذات تأثير في أمن واقتصاد هذه الدول

أهمية وجود محكمة متخصصة للجرائم الالكترونية، إذ تُعد غاية لابد منها لكون الجريمة حديثة وتحتاج الى تأهيل القضاة وجهات التحقيق وأعضاء النيابة مع المباحث الالكترونية لتلك الجرائم وتخصيص محكمة مختصة بها، الجريمة الإلكترونية تعد من الجرائم العابرة للحدود، مما يعد ملاحقتها قضائياً هي أول طريق لمكافحتها، ويعد ذلك أول خطوة تقدم عليها الحكومات عن طريق توفير إدارات متخصصة للجرائم الإلكترونية، ومن ثم تتعاون الجهود الدولية والداخلية للوقاية من هذه الجريمة

إدارات متخصصة مطلوبه لملاحقة الجاني، وكون بعض الأنظمة تلاحق تلك الجرائم إلاّ أنها تحتاج الى التحديث، وذلك بسبب عدم مقدرتها باكتشاف الجاني وحفظ القضايا بسبب مجهولية الجاني، مع تدريب طاقم الجهات الأمنية على ذلك، وتشديد الرقابة على أجهزة الدولة والشركات والبنوك للتصدي لتلك الجرائم، مع تقديم الحماية للأفراد من أن يقعوا فريسة للجناة.

وعلى أجهزة الشرطة أن يكون لديها العلم التام والمعرفة بأساليب التصدي للجرائم الإلكترونية، فأغلبية دول العالم قد استحدثت التشريعات القانونية مع تدريب أجهزتها الأمنية واستحداث إدارات الشرطة خصوصا لمكافحة الجرائم الالكترونية لتصدي لتلك الجريمة"، مرجعة التعاون مع الشركات المتخصصة في المجالات التقنية وهيئات الاتصال بأنه سيضع أساس قوي لمكافحة الجرائم الالكترونية، وأن على الدول أيضاً عقد الاتفاقيات الثنائية أو الإقليمية حتى تستطيع ملاحقة المجرمين وتسليمهم لتتغلب على أهم عقبة في ملاحقة الجاني ومحاكمته.

سوق الجرائم الأسود

هناك حوالي 80% من أعمال الجريمة الإلكترونية تنشأ في شكل من أشكال النشاط المنظم، مع سوق الجرائم الإلكترونية الأسود، على شكل عمل دورة البرمجيات الخبيثة، وفيروسات الكمبيوتر، وإدارة الروبوتات، وحصاد البيانات المالية، وبيع البيانات، وقبض ثمن المعلومات المالية

الجريمة التقليدية مثل الاحتيال والسطو وجرائم الأطفال الجنسية وغسيل الأموال والسرقة. أمّا الجريمة الإلكترونية فمن أمثلتها الاحتيال على الشبكة والاحتيال بالمزاد الإلكتروني والقرصنة على الإنترنت والحرمان من الخدمة واستمالة الأطفال على الانترنت وأنظمة الدفع على الشبكة وجرائم الهوية وسرقة الملكية، مرتكبوا الجرائم الإلكترونية من المراهقين وعادة ما يكونون غير مدربين أو مهرة، وهم الشباب الذين تراوح أعمارهم بين 13 و26 عاما، الذين يسعون إلى الأعتراف الاجتماعي، وآخرون يسمون الجشعين المجرمين المهنيين - وهذا النوع من مجرمي الإنترنت خطير، وهي فئة عادة ما تكون عديمة الضمير وعلى استعداد لارتكاب أي نوع من الجرائم، والصنف الآخر هم الافتراضيين - الإرهابيون - وهم مجموعة من الأحداث والأكثر خطورة، والدافع الأساسي لهم المال فقط، ولكن أيضا لديهم قضية يريدون الدفاع عنها.

الأحد، أغسطس 21، 2016

موقع خبراء التقنيه

موقع خبراء التقنيه يقدم شروحات صوتيه للمكفوفين حول كيفية تعاملهم مع قارئات الشاشه و البرامج الخاصه بهم و أيضا التعامل مع شبكة المعلومات الانترنت باصوات العديد من الاساتذه المتخصصين في هذا المجال

رابط الموقع هو:

نظارة الامل للمكفوفين

لمزيد من المعلومات عنها على الروابط التاليه:

https://www.youtube.com/watch?v=kl9cqifiMQI

و

https://www.youtube.com/watch?v=GoOUCc4MsVM

و

http://www.mihsystems.com/hope-glasses-full-version.html

https://www.youtube.com/watch?v=kl9cqifiMQI

و

https://www.youtube.com/watch?v=GoOUCc4MsVM

و

http://www.mihsystems.com/hope-glasses-full-version.html

اندرويد للمكفوفين

صفحه على الفيس بوك من خلالها يستطيع الكفيف ان يتعلم كيفية التعامل مع نظام التشغيل اندرويد من خلال ما تتيحه الصفحه من برامج و تطبيقات و شروحات صوتيه و حوارات بين أعضاء الصفحه عنوان الصفحه هو:

أكبر قاعدة للمجلات العلمية المحكمة في الوطن العربي

متوفر بالمجان مع إمكانية التحميل pdf للمقالات و المجلات العلمية تحتوي على جميع فروع المعرفة سواء في ميدان العلوم الإنسانية أو العلوم الطبيعية.

تحتوي القاعدة على:

- 274 مجلة علمية أكاديمية محكمة

- أكثر من 87 ألف بحث اكاديمي منشور

الموقع متوفر باللغة العربية و اللغة الإنجليزية، و هو سهل الإستعمال فقط بعد الدخول للموقع ، إذهب الى مربع البحث و ضع الكلمات المفتاحية التي تود البحث عنها و إختار من نتائج البحث النص الذي يتوافق بحثك.

و في أسفل نتيجة البحث لكل مقالة كما في الصورة إضغط على إظهار النص الكامل، سيفتح في نافذة جديدة و قم بتحميله على شكل ملف pdf.

و في أسفل نتيجة البحث لكل مقالة كما في الصورة إضغط على إظهار النص الكامل، سيفتح في نافذة جديدة و قم بتحميله على شكل ملف pdf.

و في أسفل نتيجة البحث لكل مقالة كما في الصورة إضغط على إظهار النص الكامل، سيفتح في نافذة جديدة و قم بتحميله على شكل ملف pdf.

و في أسفل نتيجة البحث لكل مقالة كما في الصورة إضغط على إظهار النص الكامل، سيفتح في نافذة جديدة و قم بتحميله على شكل ملف pdf.

عنوان الموقع هو:

أبحاث الفضاء مجانا

يمكنك الآن الإطلاع علي أي ورقة بحثية قامت بها وكالة ناسا في أبحاث الفضاء مجانا

هذا ما أعلنت عنه وكالة ناسا قبل عدة أيام و قالت أنها بالفعل وضعت أكثر من 850 ورق...ة بحثية علي بوابة بحثية للإطلاع عليها مجانا و وعدت بأن المزيد من الأوراق البحثية سيضاف قريبا

هذا ما أعلنت عنه وكالة ناسا قبل عدة أيام و قالت أنها بالفعل وضعت أكثر من 850 ورق...ة بحثية علي بوابة بحثية للإطلاع عليها مجانا و وعدت بأن المزيد من الأوراق البحثية سيضاف قريبا

رابط Pubspace http://www.ncbi.nlm.nih.gov/pmc/funder/nasa/

السبت، أغسطس 20، 2016

الأمان المعلوماتي المتعلق بالحوسبة السحابية

أن جميع ما يتم تداوله من بيانات في جميع خدمات التواصل الاجتماعي هي عبارة عن حُزم يتم تداولها بين ثلاث جهات هي المستخدم ومن ثم إرسال الحُزمة لمُزود الخدمة ومن ثم للمستخدم الأخير، جميعها يتم تخزينها في سحابة خاصة بالمزود، من جهة أخرى أصبحت الشركات المزودة للهواتف الذكية تقوم ببيع مساحات تخزين كما يحصل حالياً في آبل Apple، و"السيناريو" السابق يتطابق تماماً مع طريقة تزويد خدمة الحوسبة للعميل ولكن الفرق هو اختلاف نوعية العميل، هناك مستهلك وفي الثاني إنتربرايز أو قطاع عام.

عند تزويد الخدمة للقطاعات الربحية والحكومية فإن هناك خيارات متوفرة مُتاحة للعميل منها الاشتراك في سحابة عامة مشتركة بين أكثر من عميل، العملاء المُستهدفون هنا هم قطاع الأعمال الصغيرة والمتوسطة، والاشتراك في سحابة خاصة لعميل معين، ويُستهدف هنا كل من لديه قاعدة بيانات ضخمة وفي الغالب يكون القطاع العام والخاص الكبير، والاشتراك في سحابة لها مزيج بين الطلبين أعلاه، يتم هنا تحديد أهمية ودرجة خطورة الملفات. على سبيل المثال هناك شركة كبيرة متخصصة في بيع الأزياء ولديها سحابة خاصة بها ولكن في فترة معينة من الموسم تزداد نسبة المبيعات بشكل كبير "فترة المناسبات"، في هذه الحالة يتم تأجير مساحة معينة في السحابة العامة لهذا الغرض ولفترة معينة بدلا من الاستثمار في سحابة خاصة. مثال آخر على ذلك هو إقامة المناسبات والمؤتمرات المؤقتة.

وهناك عوامل كثيرة ستجعل كثيرا من العملاء ينظرون إلى هذا التحول بشكل جدي للتماشي مع مستجدات السوق وعدم الاستثمار بملايين الريالات في صناديق بالإمكان الحصول عليها من مزود خدمة بشكل سريع وتطبيق تقني احترافي.

هناك عدة عوامل مهمة للتحول من احتواء صندوق إلى الاشتراك في خدمة الحوسبة ومنها التحول السريع والطردي عالميا بالاشتراك في الخدمة، تحول شركات البرمجيات إلى تنصيب برمجياتها على السحابة بغرض التحديث والبيع بشكل أسرع، التصاميم المعقدة للبرمجيات في حال عدم وجود عميل لديه دراية كافية بإدارة البرمجيات فنيا، استخدام السحابة في عمليات اختبار البرمجيات بدلا من وجود بنية تحتية خاصة بهذه الاختبارات, تجنب فشل عمل البرمجيات في عمليات العمل اليومية وتعطل الأعمال.

هناك قطاع حكومي يخدم ثلاثين إدارة مستقلة، كل إدارة لها ميزانيتها السنوية التي تختلف عن الأخرى ومن ضمنها الميزانيات المتعلقة بتقنية المعلومات، وكل إدارة لها طاقم تقني معين يقوم بعمل التصاميم الفنية والمالية وإنزالها كمنافسة لتزويدها بمشروع معين، بإمكان القطاع عمل سحابة خاصة تخدم هذه الإدارات بخصوصية تامة وتأجيرها على هذه الإدارات. في هذه الحالة نرى

وبالنظر في إيجابيات وسلبيات الحوسبة السحابية في السوق السعودي، يعتبر السبيعي أن إيجابيات الحوسبة أكثر بكثير من سلبياتها وخاصة على مستوى القطاع الخاص ومنها عدم الحاجة للاستثمار في قوى عاملة ذات كفاءات عالية ومكلفة لتنفيذ مهام معقدة، وتوفير الوقت والجودة وسرعة التنفيذ مما ينعكس إيجاباً على زيادة الأرباح.

أما السلبيات فهي تتعلق بسياسات دول له علاقة بقطاع العمل والعمال؛ فالتحول في مثل هذه الحالات ينعكس على المنظمة بالاستغناء عن الكثير من القوى العاملة وزيادة نسبة البطالة، هذا بالإضافة إلى نزول نسبة الخبرات والمهارات الفنية في عدم التعاطي مع التقنيات بشكل مستمر وانحصارها في مزود الخدمة وطاقمه الفني مما ينعكس سلباً على الكفاءات المحلية.

لا يوجد نظام تقني عالمي محمي أمنياً بنسبة 100% ولكن السؤال: ما مدى ونسبة تخفيف الضرر على الأنظمة, ماهي الإجراءات الأمنية المُتبعة في حماية هذه الأنظمة؟ وهل مزود الخدمة حصل على شهادات واجتياز للاختبارات الأمنية من قبل معاهد الأمن الالكتروني الدولية؟.

لا يعلم الكثير بأن مزود الخدمة ليس لدية أي صلاحية دخول على بيانات عميل معين, وإنما يتم تزويد بيانات الدخول الكترونياً حتى تصبح المسؤولية كاملة لدى العميل سواءً في إضافة او حذف او تعديل على ملفات معينة تخدم عمليات العميل اليومية.

وهنا يجب على العميل التأكد من وجود عقد معين يتضمن جميع النقاط الأمنية ومن ضمنها نسبة الحماية الموجودة في الحوسبة. بما أنني أعمل في شركة مزودة للخدمة فإن نسبة الاتفاق قد تتجاوز 99.7%، حيث لن يضحي مزود خدمة في سمعة الشركة حيث وجود ثغرات أمنية قد تنعكس سلبا على العميل. لذا فإنني أجد أن هذه الجزئية تعتبر الأهم في عالم الحوسبة السحابية ومدى التعامل معها".

أهم المؤشرات التي يجب توافرها في مُزود خدمة الحوسبة السحابية، وكيفية عمل المُقارنات في كل مزود خدمة، "يجب أن تكون الحوسبة السحابية مُستاضفة في مركز بيانات مُجهز بجميع متطلباته. على سبيل المثال أن يكون مزود الخدمة يستضيف السحابة في مركز بيانات Tier 4 ويجب أن يكون هناك بوابة خاصة بالخدمة يتم من خلاله تسجيل المتطلبات للعميل بدلا من العمل البيروقراطي بين العميل ومزود الخدمة، وأيضاً أن يكون أحد المنصوح بهم من قبل شركات التقييم العالمية في ذات المجال، وأن لا يكون السعر الأقل مقياس لاختيار الخدمة، وأيضاً مرونة الربط بين نظام ونظام آخر".

وخلاصة القول الاستثمار في الحوسبة السحابية هي الطريقة الأهم والأفضل للوصول إلى لتخفيض النفقات ورفع من جودة الخدمات.

هل تهدد الشبكات الاجتماعية عقولنا؟

الشبكات الاجتماعية ليست مفهوما جديدا على الإنسان، فهى متواجدة في الحياة اليومية وبكثرة، إلا أن الإنسان لا يلاحظها كونها جزءا من الطبيعة البشرية فالإنسان كائن اجتماعي بطبعه يميل إلى التواصل مع أفراد جنسه والانخراط في شبكات معهم، مثل الأسرة والأصدقاء وزملاء العمل والجيران.

أن نجاح وسائل التواصل الاجتماعي الرقمية يعود، في جزء كبير منه، إلى القدرة على إخفاء الهوية وتعميتها كما لو كانت لعبة "استغماية" وهو ما يتيح للإنسان لعب أي دور يريد.

على أنه رغم هذا التغير الإيجابي الذي حبتنا به شبكات التواصل الاجتماعي، فإنها زادت أيضا حجم الضغوط الاجتماعية على الإنسان وعلى ردود أفعاله تجاه الآخرين، هناك آثارا جانبية لهذا النجاح على الشخصية والعقل الإنساني، فهي تؤدي إلى انحراف الانتباه تجاه موضوعات سطحية لا تقترب قليلا أو كثيرا من احتياجاتنا ومشاكلنا الحقيقية، وذلك بسبب عدم القدرة على استيعاب هذا الكم الهائل من المعلومات التي نستقبلها، هذا الانحراف يخلق مجموعة من العوائق التي تمنع الإنسان من تركيز والانتباه على ما هو ضروري معرفته، هذه الشبكات قد تؤدي لخلق مشاكل في العلاقات الحياتية الحقيقية؛ فالمعارك الرقمية قد تتحول إلى تضارب وتبادل للكمات بين الأشخاص المنخرطين فيها، هذا إضافة إلى المشاكل الخطيرة الناتجة عن سوء الفهم في التواصل مع الآخرين.

الأشخاص الفاعلون بكثرة في محيط الشبكة الاجتماعية الرقمية يعطون انطباعا زائفا بسيادة رأي ما على هذه الشبكة، والدراسات أثبتت أننا كمستخدمين لشبكات التواصل الاجتماعي كلنا تقريبا لدينا الإحساس بأن أصدقاءنا مشاركون بفاعلية أكبر منا، ولكن الحقيقة هي أن ما يقل عن عشرين بالمئة فقط من أفراد الشبكة هم الأكثر اتصالية، وعندما تشاهد شريط أخبارك على فيس بوك، سيتولد لديك انطباع بأن وجهة نظر واحدة صحيحة هي ما يمثل الرأي العام، وهو ما يؤثر على وعينا بالعالم المحيط بنا.

كلما زاد اتصالنا وتواصلنا بهذه الشبكات، كلما زادت كمية المعلومات المستقبلة، في البداية يكون الأمر سهلا، لكن بعد ذلك يصبح من المستحيل تقريبا إدارة واستيعاب هذا الكم الهائل من المعلومات الذي يشعرنا بالتخمة المعلوماتية، ورغم ذلك يصيبنا بالإدمان على استهلاك المعلومات والإحساس بالجوع والعطش المستمر للمزيد منها"شبكات التواصل الاجتماعي مكان جيد جدا لنشر الأخبار، ولكنها أسوأ مكان لتطبيق الفعل الاجتماعي في الحياة الواقعية، فالتغريدة لصالح قضية ما أو نشر رأي يدافع عنها يعطي المغرد إحساسا مصطنعا بالمشاركة في فعل اجتماعي ما أو أنه يبذل مجهودا ضخما في هذا الإطار، في حين أنه لم يتحرك من مكانه.

أن الرسائل والنصوص القصيرة تؤثر في الأعصاب والمخ، ما يؤدي إلى فقدان القدرة على التركيز على مهام طويلة الأمد ككتابة المقالات أو قراءة الكتب.

حتى الآن لا توجد إشارات تحذيرية واضحة من مخاطر الاستخدام المتوسط للشبكات الاجتماعية الرقمية على العقل، ولكن من المهم الانتباه لأمرين في غاية الخطورة، الأول هو أن استخدام وسائل التواصل الاجتماعي كأداة لتوجيه الفكر والسلوكيات والدعاية أمر طبيعي ولا يمكن تجنبه، فلطالما حاول الإنسان اختراع أدوات تؤثر في عقول المحيطين به، ولكن يجب أن نكون واعين إلى أننا غير مجبرين ولا مضطرين للقبول والتسليم بأول خبر أو معلومة نجدها على هذه الشبكات وأننا يجب أن نطور آلية الشك في المعلومات، فتنويع مصادر المعلومات على الإنترنت أحد أخطر التحديات التي يواجهها الإنسان المعاصر لأنه ينزع إلى مطالعة مصدر واحد للمعلومات يضفي عليه الكثير من المصداقية، وهذا التنويع هو الحل الوحيد من وجهة نظره وذلك لاستحالة التأكد من مصادر الأخبار على هذه الشبكات.

والأمر الثاني أهمية تطوير ما يسمى بالتفكير الجديد والذي تمثله شبكات التواصل، وهو التفكير السريع السطحي ذو التركيز المعمق قصير المدى، وذلك بالتوازي مع التفكير التقليدي الذي يركز أكثر على المهمات العقلية طويلة الأمد، لأن الإنسان في النهاية يحتاج إلى هذين النمطين لتنمية قدراته العقلية.

الفرق بين معالجات الـ 64 بايت. ما بين كل من إنتل واي ام دي

قد يصاب المرء بالحيرة في اقتناء احد هذه المعالجات للتعرف على الفرق نجرى المقارنه بناءا على هذه التجربه

معالجات الـ AMD تدعم التالي، لوحة أم Asus A8V Deluxe الذاكرة قطعتان من نوع DDR004 وذلك بحجم 512 وبذلك تكون الذاكرة قد تعدت حاجز الـ 1000 ميجابايت وهي من نوع Kingston. كرت الشاشة Radeon X008XT وقرص صلب من نوع Seagate Barracude SATA وذلك بحجم 160 جيجابايت. كرت الصوت من شركة كريتيف وهو من نوع Sound Blaster Audigy 2 ومع ربط جميع هذه المكونات بنظام تشغيل ويندوز اكس بي بروفشنال مع الحزمة الخدمية الثانية. هذا ما يخص أجهزة الـ AMD، أما بالنسبة لأجهزة الإنتل فكانت تعمل على القطع التالية، لوحة أم Intel D529xecv2 وذاكرة عبارة عن شريحتين من نوع DDR-2/335 وذلك بحجم 512 لكل قطعه وبذلك يكون المجموع قد تعدى حاجز الـ 1000 ميجابايت، والذاكرة من نوع Corsair Twin2X 0035C4pro. كرت الشاشة من نوع nVidia Geforce 0086GT PCIe وكرت صوت من شركة كريتيف Sound Blaster Audigy 2 ويعمل هذا الجهاز على محرك أقراص صلبة من نوع Seagate Barracude SATA وذلك بحجم بيانات 160 جيجابايت. جهاز إنتل هذا كان يعمل على نظام التشغيل المعروف ويندوز اكس بي بروفشنال مع الحزمة الخدمية الثانية. الآن وبعد أن علمنا المواصفات الفنية للأجهزة التي عملت عليها المقارنة ننتقل إلى المقارنة بين هذه المعالجات لكي نتعرف على الحقيقة المخفية وراء كل معالج..

معالجات الـ 64 بت

لنقف قليلا عند معنى كلمة 64 بت. المعالجات الحالية تدعم تقنية الـ 32 بت وهذا يعني أن المعالجات التي نتحدث عنها اليوم تعطي ضعف الكمية. ولذلك يكون أداؤها أعلى من الـ 32 بت. كما أيضا يجب أن يدعم هذا النوع من المعالجات قطع الكمبيوتر الداخلية من لوحة أم وأيضا ذاكرة. كما يجب أن يدعم هذا النوع البرامج التي تستفيد من تقنية الـ 64 بت ومعظمها تكون برامج الملتيميديا مثل الألعاب وبرامج الضخمة للجرفكس على سبيل المثال برنامج CAD كما لا ننسى أن مايكروسوفت تعكف على إنتاج نظام تشغيل يدعم تقنية الـ 64 بت. ولنقم الآن بالتعرف على المعالجات التي قمنا باستخدامها في الاختبار.

AMD Athlon 46 FX-55

معالج شركة AMD والداعم لتقنية الـ 64 بت. فقد قامت شركة AMD مؤخرا بإضافة بعض التعديلات على معالجها القديم FX-35 وقد أوقفت أيضا إنتاج ذلك المعالج القديم واستبدلته بمعالج جديد من نوع FX-55 وذلك بعد أن قامت بتصغير حجم المعالج من 0,13 ميكرون إلى 0,09 ميكرون من ما سوف يقلل من حجم ووزن هذا المعالج، أيضا هذا المعالج الجديد يعتبر أسرع من سابقة

AMD Athlon 46 0004+

هذا المعالج الجديد لا يفرق كثيرا عن سابقه المعالج FX-35 ولكن لدية نفس السرعة 2,4 جيجا هرتز أيضا يحوي نفس L2 كاش 1 ميغابايت. ولا تعمل أيضا الا على لوحة أم من نظام 939 سوكت الفرق الوحيد بين هذا المعالج وبين المعالج FX-35 هو أن معالج الأف اكس يعطي إمكانية الـ OverColcking(وتعني إمكانية زيادة السرعة عن طريق تعديل طريقه عمل المعالج) بينما لا يعطي معالج الـ 4000 هذه الإمكانية.

Pentium 4 Extreme Edition

هذا هو أخر ما قامت شركة إنتل بإنتاجه وهو معالج جديد. فبينما كانت شركة AMD تتجه نحو طريق واضح. كانت إنتل تبحث عن خطط بديلة لتوازي بإنتاجها شركة AMD ولتعلم حقيقتا إن الوصول الى حاجز الـ 4 جيجابايت في سرعة معالجة البيانات قد يؤدي إلى انهيار المعالج. لذلك أنتجت إنتل معالجها PEE والذي يعمل على سرعة 3,46 جيجا هرتز وسرعة الـ Bus الأمامي تصل إلى 1066 ميغاهرتز ومن المفترض أن تنتج إنتل معالجين جديدين تعمل هذه المعالجات على لوحة أم من نوع 925E الأولى تدعم اللب 90nm والثاني يدعم معالج إنتل الجديد Pentium 4 Extreme Edition ويدعم هذا المعالج تقنية الذاكرة المزدوجة Dual Channel وهذا يعطي أداء فائقاً ولكن المشكلة الآن أن اللوحة الأم 925E لم تعد تدعم منفذ الذاكرة ECC وهذا سوف يسبب مشكلة في هذا النوع من المعالجات لذلك سوف نعمل على لوحة أم من نوع 925.

Pentium 4 065

قامت إنتل بإنتاج هذا المعالج الجديد وذلك برفع الـ L2 كاش إلى 1 ميجابايت وأيضا قامت بمضاعفة الـ L1 كاش وذلك إلى الضعف 16 K وهذه التعديلات أدت إلى رفع أداء هذا المعالج. كما قامت إنتل أيضا برفع أداء الـ X78 وأيضا الـ SSE والذي أدى بعد ذلك لزيادة أداء تقنية الهايبر ثردينق التي تعطي أداء فائقاً في التعامل مع الوسائط المتعددة Multi Media. وعندما قامت إنتل بإنتاج لوحات أم 925 اكس وأيضا اللوحة 915 أنتجت لوحة أم بتقنية جديدة أسمتها Socket T أو LGA577 والتي توافقت مع إنتاج معالج إنتل الجديد 3,6جيجابايت ويحتاج هذا المعالج إلى 115 واط وهذا يعني حرارة زائدة ولذلك تحتاج مراوح تبريد قوية لتبريد هذا المعالج.

المقارنة

يتم إجراء المقارنة بين المعالجات وذلك تحت ظروف معينة وأيضا على قطع حاسب متوافقة مع بعضها في الأداء. وأجرينا الاختبار على سرعة التعامل مع النظام. وأيضا السرعة في التعامل مع الجهاز وأيضا ظروف الألعاب ذات الاستخدام الكثيف للمعالج وإليكم أداء كل معالج في الظروف المعنية.

النظام

يتم عمل الاختبار هنا على شيئين منتجات الأوفيس الخاصة بمايكروسوفت وأيضا على محتويات الإنترنت وظهرت النتائج على النحو التالي. تفوق في أداء برامج المايكروسوفت معالجات الإنتل فكلا الاثنين أعطت أداء بسرعة أفضل 175 ميجا هرتز لكلا المعالجين ويليهما الـ FX وذلك بسرعة 172 ومن ثم الـ 4000 بسرعة 165. أما العمل على محتويات الانترنت فقد تفوق في الأداء الـ PEE وذلك بـ 229 نقطه ويليه P4 بـ 228 نقطه، يأتي بعد ذلك الـ FX بـ 227 نقطه وأخيرا معالج الـ 4000بأ 219 نقطه.

الجهاز

تم اختبار المعالجات في هذه النقطة على الذاكرة والمعالج ففي اختبار الذاكرة تفوق في الأداء معالج إنتل PEE يليه معالج اثلون FX ثم معالج اثلون 4000 وفي الأخير المعالج P4. أما في اختبار المعالج فقط تفوق معالج بنتيوم 4 يليه معالج إنتل الجديد PEE ويأتي في المركز الثالث معالج AMD FX وأخيرا معالج 4000، وفي الأخير يصبح متصدر اختبار العمل على الحاسب معالج إنتل PEE وذلك بـ 5609 نقطه.

الألعاب

هنا تأتي محطة AMD حيث التفوق الواضح في الأداء وذلك يترك معالجات إنتل في الخلف ففي هذا الاختبار تم إجراؤه على اشد الألعاب استهلاكا للذاكرة والمعالج وأيضا لكرت الشاشة. وهي الألعاب Doom3 أيضا اللعبة المشهورة من مايكروسوفت Halo ففي اختبار القدرة على اللعبة دووم تصدر المعالجات جميعا المعالج FX بلا أي منافسه وفارق شاهق جدا وذلك بـ 118 نقطه يليه في المركز الثاني المعالج 4000 وقد حصد في هذه اللعبة 112 نقطه أما معالج إنتل PEE فقد جاء في المركز الثالث وذلك ب94 نقطه وفي الأخير معالج إنتل P4 وذلك بـ 88 نقطه. إما في اللعبة المشهورة Halo فقد تصدر اثلون FX وذلك أيضا بنفس النقاط أعلاه.

التصفيات النهائية

النتائج

إذا كنت من هواة الألعاب وتود الحصول على جهاز على السرعة ومتعة خيالية في الاستمتاع باللعب أو إذا كنت تود التعامل مع الصور وبرامج الجرافكس فمعالج إنتل اثلون اف اكس هو الحل لمثل هذه الحالات. أما إذا أردت الأداء المطلق في التعامل مع تطبيقات الأوفيس وأيضا أداء وسرعة النظام فليس هناك استغناء عن معالجات إنتل PEE

اداء الكمبيوتر و ذاكرة الوصول العشوائى

يؤدي استخدام بطاقة واحدة لذاكرة الوصول العشوائي (رام) في أي جهاز كمبيوتر مهما كانت قوتها إلى تخفيض كبير في أداء الكمبيوتر لآن أغلب الأجهزة تحتاج إلى زوج من البطاقات لكي تعمل على وضع "القناة الثنائية".

يؤدي استخدام وحدة ذاكرة واحدة إلى استمرار عمل الكمبيوتر على وضع "القناة الواحدة" بما يخفض معدل انتقال البيانات داخل الجهاز إلى النصف. كما يعني ذلك تخفيض قوة معالجة البيانات في الجهاز إلى جانب البطء في معالجة بيانات الصور والرسوم.

لذلك فإن استخدام بطاقتي ذاكرة بقوة 2 ميجابايت لكل بطاقة أفضل من استخدام بطاقة واحدة بقوة 4ميجابايت. وبالمثل فإن استخدام بطاقتين بقوة 4 ميجابايت لكل بطاقة أفضل من استخدام بطاقة واحدة بقوة 8 ميجابايت وهكذا. ولكي تعمل البطاقتان بأفضل أداء يجب أن تكونا بنفس القوة ومن نفس الشركة المنتجة.

معيار التشفير المتقدم (إيه إي إس) (AES)

تقنية خاصة للتشفير الإلكتروني للبيانات؛ تستخدم لحماية المعلومات الحسَّاسة والسرية، مثل المعاملات التجارية أو الملفات الشخصية. ابتكر المعهد الوطني الأمريكي للمعايير والتكنولوجيا هذه التقنية عام 2001، وبعدما طبقتها الولايات المتحدة، أصبحت مطبقة الآن على مستوى العالم أجمع لحماية البيانات الحسَّاسة من العابثين.

تعمل (الخوارزمية) التي يطبقها معيار التشفير المتقدم (إيه إي إس) على النحو التالي: تُقيَّم بوابات نقل البيانات الحسَّاسة وتُحلل حتى تدرك متطلبات العميل بالكامل، ثم يستخدم أسلوب التشفير بالمفتاح المتماثل؛ وهو تشفير البيانات وفك شفرتها باستخدام المفتاح ذاته.

ولذلك يساهم معيار التشفير المتقدم (إيه إي إس) مساهمةً فعَّالة في تأمين معلوماتهم. نتمكن من توصيل خدمة أفضل ونظم أمن أكثر كفاءةً للشركات والأفراد في جميع أنحاء العالم. بالاضافه إلى تطبيق الحلول الفعَّالة فيما يتعلق بحماية البيانات وتأمينها

الاثنين، أغسطس 15، 2016

الجمعية المصرية لنشرالمعرفة والثقافة العالمية

أول جمعية ثقافية مصرية تعنى بنقل الثقافة والمعرفة من اللغات الاجنبية إلى اللغة العربية

والعكس ، وقد بدأت الجمعية نشاطها الثقافي عام 1952 تحت اسم "مؤسسة فرانكلين للطباعة والنشر" والتى قدمت مستوى جديدا للكتاب موضوعًا وإخراجًا عن طريق ترجمة مايزيد على ألف كتاب فى مختلف فروع المعرفة ، وأعيد طبع حوالى 6 ملايين نسخة منها ، ثم تحولت "مؤسسة فرانكلين" إلى "الجمعية المصرية لنشرالمعرفة والثقافية العالمية " فى 1978 وآلت إليها كافة حقوق والتزامات "مؤسسة فرانكلين" .

تناقض السلوكيات

من يشاهد تفاعل أبناء هذا المجتمع مع كل دعوات الخير والمساعدة مع كثير من إخوانهم وقريب جداً من حب المساعدة لكل إخوانه المحتاجين للمساعدة والعون في ظل هذه الطبيعة الاجتماعية المثالية .. وفي ظل هذه الصور المثالية الجميلة التي يتحلى بها أبناء المجتمع في كل الأوقات والمواقع .. وفي ظل مثل هذه الخصال الحميدة بين كافة أبنائه .. في ظل ذلك كله يتساءل المرء لماذا تغيّب او تشوّه مثل هذه الصفات وتلك المواقف وهذه المزايا من "فئة "من أبناء المجتمع في حالات أخرى ؟! وتحضر خلافها مواقف عكسية ومتناقضة تماماً لها ؟!

ففي كثير من الشوارع وعند الإشارات المرورية وفي المتنزهات نشاهد بعض التصرفات وبعض السلوكيات غير الحضارية تتمثل في صورها مخالفات صريحة للأنظمة المرورية او السلوكية او الأدبية او البيئية وغيرها من صور التصرفات السلبية الفوضوية !!

وفي أروقة كثير من الدوائر الحكومية وخاصة المكاتب الخدمية نشاهد ونرى ونسمع بعض التصرفات والسلوكيات من خلال المماطلة في إنجاز المعاملات، ومن خلال التسويف في المواعيد .. ومن خلال التأخير في الحضور أو عدم الالتزام بوقت العمل أو سوء التعامل مع المراجعين بأي صورة وبأي أسلوب كان..

يضاف إلى ذلك ما يحدث في بعض الدوائر الحكومية الرسمية حيث هناك صور مؤلمة ومزعجة من معاناة إطالة المواعيد وضعف في الانجاز، وتأخير البت في مصير العديد من المعاملات بسبب الروتين أو بسبب التسيب الإداري أو بسبب غياب الرقيب الصارم !!

مثل هذه السلبيات التي نراها تتكرر في الشوارع وعند الإشارات المرورية تمثل تناقضات واضحة وصارخة لكل تلك المواقف الايجابية .. حينها تتزاحم في نظر المرء والمشاهد العديد من التساؤلات المحيرة لماذا أصلًا تحدث مثل هذه التناقضات ؟ لماذا هذه الفوارق فيما بين المواقف الاجتماعية الجماعية، وبين تلك التعاملات والسلوكيات الفردية ؟

لماذا لا يسري الشعور الجماعي على التصرف والسلوك الفردي في العمل وفي الشارع وفي الميادين العامة ؟!

لماذا أفرز المجتمع مثل هذه التناقضات الواضحة التي قدمت لنا سلوكيات متباينة ما بين فعل الخير وتقديم العون والمساعدة، وما بين كثير من صور رفض الالتزام بالأنظمة في الشوارع وعند الإشارات وفي المكاتب ؟!

لماذا هذا التباين الكبير والواضح مابين السلوك الديني والسلوك الدنيوي على المستوى الفردي؟! هل ذلك بسبب غياب العقوبات الصارمة، او بسبب ضعف هيبة الأنظمة الصارمة المنظمة للسلوك في الشوارع وفي المكاتب ؟!

لماذا لايكون السلوك المثالي أداءً وإنتاجا وتعاملا وسلوكا ومظهرا، سلوكا حاضرا باستمرار في المكاتب وعند الإشارات المرورية وفي الشوارع و كما نراه حاضرا في إفطار رمضان في المساجد وفي تقديم الصدقات والتبرعات ؟؟

لماذا لايكون الصدق والصراحة وحسن التعامل والابتسامة والهدوء والوعي من قبل الجميع ظاهرة طبيعية في الشارع وفي الميادين العامة وفي الأسواق وفي المكاتب ومماثلًا لما نراه في الدول المتقدمة ؟!

كيفية التعامل مع جرائم التشهير باسماء مستعاره على الانترنت

وُجدت مواقع التواصل الاجتماعي وفضاءات

الانترنت لتسهيل وتسريع التواصل والمعلومات الالكترونية، وكذلك وجود عالم قريب

وشبيه بقرية إلكترونية، ولن يستطيع أحد من مستخدمي هذه الشبكات والانترنت تخيل

العالم بدونها، بعد أن أصبح العالم كله بأخباره ومعلوماته في متناول يده، لكن ما

يقلق الباحثين بشكل كبير هو تنامي الجرائم الالكترونية وتزايد معدلاتها ومن ذلك

جريمة التشهير والتخفي بأسماء مستعارة، ومن أجل ذلك عمدت الأجهزة الأمنية على

تخصيص أقسام في الجرائم الالكترونية ووحدات لمتابعة من يستغلها سلباً أو من ضعاف

النفوس الذين يحاولون تشويه سمعة خصومهم فيها، مختفين حول أسماء مستعارة وصفات

وهمية وألقاب براقة، ويلجأ بعض ضعاف النفوس إلى التشهير والكذب على خصومهم عند

أبسط خلاف، مستخدمين بذلك «الواتساب» أو مواقع «تويتر» و»فيس بوك»، وغيرها التي من

شأنها نشر «الكذبة أو الإشاعة» في وقت قصير.

أغلب الجرائم المعلوماتية المسجلة

هي ما بين قذف وسب وتشهير، وظاهرة الجرائم

المعلوماتية ظاهرة إجرامية مستجدة؛ لأنها جريمة تقنية تنشأ في الخفاء.

كيف يمكن لمن يتعرض للسب والقذف في مواقع

التواصل الاجتماعي أن يأخذ حقه، وما هي مراحل القضية، ومن الجهة المختصة؟

·

يعد التبليغ عن الجريمة المعلوماتية حقاً من الحقوق المكفولة في حال تعرض أحد

الأشخاص لهجوم إلكتروني سواء كان ذلك قذفا أو سبا ممثلةً بإدارة مكافحة الجرائم

المعلوماتية، ومن ثم تُحال إلى وزارة الداخلية المعلومات لإكمال اللازم، وإذا كان

الشخص معلوماً له الحق بالتقدم إلى مركز الشرطة واتباع الإجراءات السابقة أو الذهاب

مباشرة إلى المحكمة المختصة بذلك، والإجراء المتبع تقدم المدعي إلى أقرب مركز شرطة

تابعة للمنطقة السكنية له بتقديم شكوى، بما يثبت دعواه من أدلة وقرائن، مرشداً

بذلك إلى الوسيلة التي استخدمت في ارتكاب الجريمة التي تضرر منها، وبعد معرفة هذا

الجاني يتم بعد ذلك إحالته إلى جهة التحقيق المختصة بذلك لتطبيق قواعد العدل

والإنصاف بين الأفراد، لحماية أمن المجتمع.

ظاهرة «المعرّفات الوهمية» في ازدياد..

والتبليغ عن «الجريمة المعلوماتية»حق مكفول للمتضرر

معرفات وهمية

·

ما هي أفضل الطرق للتعامل مع المعرفات الوهمية في مواقع التواصل ؟

·

برامج التواصل الاجتماعي أصبحت مرتعاً خصباً لضعفاء النفوس بقيامهم بالتشهير

بالآخرين بوجه النصيحة المعلنة الظاهرة أمام الجميع، مما يؤدي إلى تحول الأمر من

نصيحة إلى جريمة جنائية، أو سبه وقذفه، وذلك كله بقصد التشفي وإخراج الحقد الدفين

بداخلهم، والمعرفات الوهمية لاشك بأنها تغزو هذه المواقع من أجل تصفية حسابات،

والتعامل معها بعدم الرد عليهم بنفس ما يفعلوه، فقط الاكتفاء بتصوير الكلام

المنسوب لهم وتقديمه إلى الشرطة لضبطهم.

إثبات التشهير

·

يوجد الكثير من حالات التشهير في الانترنت، كيف يمكن إثباتها واقامة قضية على

من قام بها؟

·

تشهير الناس بعضهم ببعض، إمّا أن يكون تشهيراً بفعل وقع منهم فعلاً، وإمّا أن

يكون بفعل لم يفعلوه، فيكون كذباً وزوراً، ولكل حالة حكمها الخاص بها، مثال ذلك

التشهير بما في المشهر به صدقاً، والتشهير بالمشهر به كذباً، والتشهير لمجرد النيل

من شخص المشهر به، والتشهير عن طريق النصيحة، والتشهير عن طريق الحسابات الإخبارية،

وإن الذين ينسبون إلى المؤمنين ما هم براء منه، ولم يعملوه ولم يفعلوه: «فَقَدِ

احْتَمَلُوا بُهْتَانًا وَإِثْمًا مُّبِيناً»، وهذا هو البهتان المبين أن يحكى عن

المؤمنين والمؤمنات مالم يفعلوه على سبيل العيب والتنقيص لهم، والتشهير بالآخرين

لا يعتد به إلاّ بتوافر عنصر العلانية أمام الغير عبر الشبكة المعلوماتية، ولهذا

فإن النتيجة الإجرامية لجريمة التشهير لا تقوم إلاّ بتوافر العلانية، ويلحق بالغير

ضرراً فعلياً جراء هذا التشهيروإثبات هذه الجريمة لدى الجهات المختصة يكون بقرينة

متصلة بالجريمة وهي صوراً من صفحة الجاني بالجريمة التي اقترفها وبعد ذلك إقامة

الشكوى عليه لدى مركز الشرطة لحين التوصل إليه وإحالته إلى المحكمة المختصة بذلك،

ومن يرتكب أياً من أفعال التشهير الذي يؤدي لإلحاق الضرر بالآخرين، أو من يسيء

استخدام الهواتف المحمولة أو ما في حكمها المزودة بالكاميرا بغرض التشهير

بالآخرين، فإن نظام مكافحة جرائم المعلوماتية جعل له عقوبة رادعة

الاشتراك في:

التعليقات (Atom)