قال خبراء في شركة Cyfirma للامن السيبرانى، إن تطبيق SafeChat الذي كان متوفرا على متجر جوجل، يعد من البرامج الضارة الخبيثة.وحسبما نقلت صحيفة "ديلي ميل" البريطانية، عن الشركة المتخصصة بالأمن السيبراني، فإن التطبيق "الخبيث" يخدع مستخدميه بالحصول على أذونات أكثر مقارنة بغيره منالتطبيقات.وبعد حصوله على هذه الأذونات، يصبح بمقدور التطبيق الوصول إلى أي معلومات يريدها مخزنة أو مرتبطة بالهاتف.

إظهار الرسائل ذات التسميات الفيروسات و الحمايه من أضرارها. إظهار كافة الرسائل

إظهار الرسائل ذات التسميات الفيروسات و الحمايه من أضرارها. إظهار كافة الرسائل

الاثنين، أغسطس 07، 2023

الأربعاء، ديسمبر 06، 2017

كيف تحمى الشركات نفسها من فيرس الفديه الخبيثه ؟

أن الهجمات من هذا النوع تتسبب في نقل التحكم بالأصول الرقمية إلى المهاجم، مما يضطر المالك لدفع فدية لاستعادة السيطرة على أصوله مجدداً

أن أفضل طريقة لتجنب هجمات الفدية هي التأكد من أن جميع الأصول الرقمية تحظى بالحماية الأمنية اللازمة وتستخدم من فرق عمل مثقفة جيداً وخاضعة للإشراف من قبل بروتوكول أمني ديناميكي ومحكم التخطيط، ويمتاز بالنضج والفاعلية وقادر على الاستمرارية في ظل مشهد التهديدات دائم التغير.

التقليل من احتمال نجاح حملة التصيد الاحتيالي، وذلك من خلال توعية المستخدمين بأهمية معرفة أو التحقق من أصل أو سجل أو موثوقية البريد أو الموقع الإلكتروني، وهذا يساعد على تكوين شريحة من المستخدمين الأكثر حذراً ووعياً داخل البنية التحتية، ويتيح لهم إبلاغ خبراء الأمن حول أي نشاط مشبوه، وهذه تعد بمثابة وسيلة مجدية تساعد على الحد من فرص نجاح تلك الهجمات من البداية.

تطبيق حلول التكنولوجيا على البريد الإلكتروني وبوابات الويب، حيث تقوم بفحص والكشف عن المواقع الإلكترونية المعروفة أو المشبوهة، حيث إنه من شأن هذه الحلول المساعدة في تمييز المحتوى النظامي من البرمجيات الخبيثة أو المواقع غير المعروفة والمشبوهة.

تثبيت حلول تكنولوجية على أجهزة المستخدم النهائي لمراقبة سلوك التطبيقات والاستخدام، ويكون لديها القدرة على الكشف عن النشاط الذي يشير إلى إحدى هجمات الفدية

استخدام حلول أمن الشبكة التي يمكنها الكشف عن هجمات الفدية قبل أن تتمكن من إحكام سيطرتها على الضحية، ومحاصرة أي عملية مشبوهة، بل القضاء عليها في بيئتها الإلكترونية الحاضنة، حيث تمتلك تلك الحلول القدرة على تسخير الذكاء التكنولوجي حول مصادر وميزات معروفة للكشف عن احتمال وجود هجمات للفدية، وذلك بدءاً من مصدر التنزيل أو غيره من الخصائص الأخرى.

الكشف عن نشاط الملفات المشبوهة في الخادم الرئيسي باستخدام معايير مشابهة لتلك الموجودة في أجهزة نقاط النهاية، مشيراً إلى أنه يتعين إجراء نسخ احتياطية للخوادم على أساس يومي أو حتى لمرات أكثر، وفقاً لإجراءات حوكمة البيانات واعتماداً على احتياجات الأعمال

أن خطة النسخ الاحتياطية تتطلب بيئة تخزين مجهزة بطبقة حماية داخلية تمنع هجمات الفدية، ومن الممكن لهذه الخطوة أن تلعب دوراً مهماً في التخفيف من تداعيات هجوم الفدية.

أن هجمات الفدية تصبح أكثر إثارة للقلق عندما تدرك المؤسسات عدم وجود أي وسيلة للتنبؤ أو الكشف عن الهجمات مقدماً، كما أنه من الصعب منع تلك الهجمات من الانتشار بمجرد حدوثها، مما قد يؤدي إلى فقدان الأصول الرقمية في حال لم يتخذ المالك الاحتياطات اللازمة لمكافحة هجمات الفدية الخبيثة.

يذكر أن هناك قائمة طويلة من أنواع هجمات الفدية الخبيثة المعروفة، مع زيادة ملحوظة في فداحة وانتشار وتواتر وعدد هجمات الفدية في السنوات الأخيرة، ومن ضمن تلك الهجمات التي تستدعي توخي الحذر، "كريبتو لوكر" وإصداراتها المختلفة، مثل "كريبتو فور" و"تيسلا كريبت" و"سيربر" و"دريدكس" و"لوكي" والنسخة الأخيرة والأحدث "وانا كراي".

السبت، أغسطس 27، 2016

فيروس "الاختصارات"

هو من أكثر الفيروسات إزعاجاً التي تصيب اقراص التخزين المختلفة سواء هارد ديسك او فلاشة او حتي بطاقات الميموري SD Card حيث انه يعمل علي تحويل كل ملف إلى اختصار وإذا حاولت فتح أي ملف ستظهر رسالة خطأ بأنه لا يمكن عرض الملف.

كيف يتسلل هذا الفيروس إلي الفلاش ميموري الخاصة بك فهذا لانك قمت فعلياً بربط الفلاشة مع حاسوب آخر مصاب بهذا الفيروس وبالتالي سيبدأ بالانتشار اثناء محاولة نقل ملف من هذا الحاسوب إلي الفلاشة.

افضل الطرق والاساليب التي يمكنك متابعتها إذا كنت قد واجهت هذا الفيروس علي أحد اقراص التخزين الخاصه بك ولاحظ ان هذه الحلول لا تؤثر علي البيانات المحفوظة داخل القرص اي لن يتم حذفها، كذلك فنحن لن نحتاج إلي برامج خارجية لإتمام هذه المهمة

1- حذف فيروس الشورت كت من الفلاش ميموري وغيره

من خلال مجموعه قليلة من الاوامر سنقوم بكتابتها في موجه الاوامر CMD في نظام ويندوز سنتمكن من إزالة هذا الفيروس بكل سهولة، فقط سنبدأ بفتح الـ CMD علي الضغط كليك يمين علي ايقونة قائمة إبدأ ثم تضغط علي خيار Command Prompt (admin) لتشغيل موجه الاوامر بصلاحيات المدير

وفي هذه النافذة اء ستقوم بكتابة اول أمر وهو الحرف الخاص بالقرص المصاب بهذا الفيروس، وستجد هذا الحرف بجانب الاسم الخاص بالقرص ولا تنس تضع "نقطتين فوق بعض" بجانب الحرف ثم اضغط Enter، ثم إدخال أمر del *.lnk وبعد الضغط علي Enter أدخل امر attrib -s -r -h *.* /s /d /l وانتظر قليلاً لاستعادة جميع الملفات الخاصة بك حيث تذهب إلي الفلاشة لتجد انه تم إزالة الفيروس بالفعل.

2- حذف فيروس شورت كت من الحاسو

وفي هذه النافذة اء ستقوم بكتابة اول أمر وهو الحرف الخاص بالقرص المصاب بهذا الفيروس، وستجد هذا الحرف بجانب الاسم الخاص بالقرص ولا تنس تضع "نقطتين فوق بعض" بجانب الحرف ثم اضغط Enter، ثم إدخال أمر del *.lnk وبعد الضغط علي Enter أدخل امر attrib -s -r -h *.* /s /d /l وانتظر قليلاً لاستعادة جميع الملفات الخاصة بك حيث تذهب إلي الفلاشة لتجد انه تم إزالة الفيروس بالفعل.

2- حذف فيروس شورت كت من الحاسو

إذا كان هذا الفيروس أصيب الهارد ديسك في حاسوبك فأحد اول الخطوات التي يجب القيام بها هي إيقاف عملية Wscript.exe من مدير المهام فهي ليست فيروس بينما هي التي تسمح لفيروس شورت كت من التسلل إلي حاسوبك، فقط كل ما عليك هو النقر كليك يمين علي شريط المهام ثم اضغط علي خيار Task Manager لفتح نافذة مدير المهام اذهب منها إلي تبويبة Process وقم بالبحث عن عملية تحمل أسم Wscript.exe ثم تحديدها والنقر علي زر End Process ليتم إنهاء العملية من الاستمرار في العمل.

بعد ذلك قم بفتح محرر الريجستري Registry Editor عن طريق الضغط علي زر شعار الويندوز وحرف R معاً في الكيبورد لتظهر لك نافذة Run وبها قم بكتابة أمر "regedit" لتظهر لك مباشرةً نافذة الريجستري، وفيها عليك الانتقال للمسار التالي:

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Run

وبعد الوصول إلي ملف Run قم بالنظر علي الجهة اليمني لتقوم بحذف المفتاح الذي يحمل اسم odwcamszas بالضغط علي زر Delete.

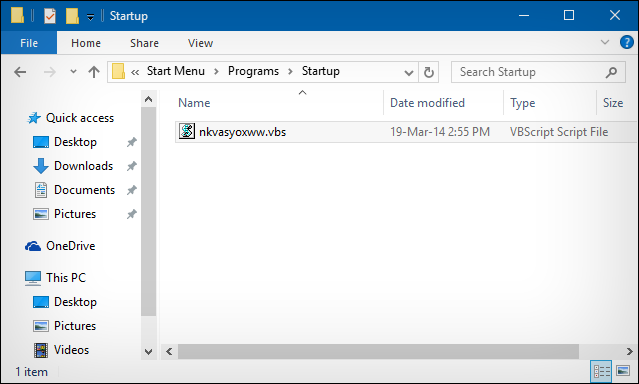

يتبقي لنا آخر خطوة وهي حذف اي ملف في الكمبيوتر يحمل أسم "nkvasyoxww.vbs" فهو متواجد في بعض المجلدات داخل الحاسوب وعليك القيام بحذفه. فقط قم بفتح نافذة Run مجدداً بالطريقة المشار إليها في الخطوة السابقة وفي هذه النافذة قم بإدخال أمر "%temp%" للأنتقال بك مباشرةً إلي ملف Temp وبه قم بالبحث عن ملف nkvasyoxww.vbs فإذا وجدته عليك حذفه مباشرةً.

كذلك ايضاً قم بالتوجه لملف AppData عن طريق فتح نافذة Run وكتابة أمر "%AppData%" وفي هذا المجلد قم بمتابعه المسار التالي:

Microsoft\Windows\Start Menu\Programs\Startup

وفي مجلد Startup قم بحذف ملف nkvasyoxww.vbs بالضغط علي زر Delete.

يجب ايضاً أن نقوم بمنع هذا الملف من أن يبدأ مع اقلاع الويندوز وهذا عن طريق الذهاب إلي مدير المهام Task Manager ثم الانتقال إلي تبويبة Startup ثم ابحث عن nkvasyoxww.vbs وقم بتحديده لتضغط علي زر تعطيل Disable بالاسفل، وفي حاله إذا كنت تستخدم ويندوز 7 فقوم بفتح نافذة Run وإدخال امر msconfig ثم اضغط Enter ومن النافذة التي ستظهر اذهب إلي قسم Startup وقم بتعطيل ايضاً الملف.

وبعد الانتهاء من متابعه جميع الخطوات السابقة ستقوم بعمل إعادة تشغيل Restart للحاسوب وبعدها ستلاحظ أن أن الأمور عادت لشكلها الطبيعي حيث تم حذف فيروس الاختصارات من الحاسوب. وحاول دائما أن تقوم بفحص الفلاش ميموري الخاصة بك من الفيروسات بواسطة برامج الحماية قبل ان تبدأ باستخدامها للتحقق من عدم انتقال الفيروسات إلى جهازك.

السبت، يوليو 09، 2016

مشاكل الأمن الإلكتروني الحالية والمستقبلية للمدن الذكية

مع تنامي ظهور المخاطر الأمنية التي شهدها قطاع المنشآت الصناعية والأجهزة المتصلة في المدن الذكية في السنوات الأخيرة. قام خبراء متخصصون في مكافحة الهجمات الالكترونية بعرض لمحة عامة عن مشهد التهديدات الإلكترونية العالمي والإقليمي والاتجاهات الأمنية، مع الإشارة إلى بعض التهديدات الأمنية التي تتعرض لها المنطقة، مثل هجمات الفدية الخبيثة (ransomware) والاحتيال المالي، والتهديدات الأمنية التي قد تتعرض لها الأجهزة المتصلة في المدن الذكية.

كما ناقش الخبراء عن التهديدات الأمنية التي تتعرض لها الأجهزة المتصلة بالإنترنت، بدءاً من الأجهزة المنزلية إلى الأنظمة الصناعية، كتلك الموجودة في المدن الذكية. وكشف خبراء شركة كاسبرسكي لاب أيضاً النقاب عن دراسة بحثية استعرضوا خلالها عدداً من المشكلات الأمنية ذات الصلة بالبنية التحتية للنقل والمواصلات في المدن الذكية، وقدموا توصيات بشأن كيفية التصدي لها.

وفي إطار هذه الدراسة، تم إجراء بحث ميداني لنوع معين من أجهزة الاستشعار المثبتة على الطرق لجمع معلومات عن انسيابية حركة المرور في المدينة، ونتيجة لذلك أثبت خبراء كاسبرسكي لاب حقيقة أنه يمكن إلى حد كبير الاستيلاء على البيانات التي يتم جمعها ومعالجتها من خلال أجهزة الاستشعار هذه. ويأتي هذا البحث تتويجاً للعمل الذي تقوم به كاسبرسكي لاب بالتعاون مع Securing Smart Cities، وهي مبادرة عالمية غير ربحية تهدف إلى حل مشاكل الأمن الإلكتروني الحالية والمستقبلية للمدن الذكية.

كما أن هناك حالات لمنشآت صناعية كانت قد تضررت نتيجة تعرضها لهجمات أمنية، بما في ذلك هجوم BlackEnergy الأخير الذي استهدف شبكة الكهرباء، بالإضافة إلى الهجوم الأخير على منشأة لمعالجة المياه في سويسرا.

إن مشهد التهديدات يتغير مع تطور التكنولوجيا، مما يؤثر في مجالات جديدة، مثل البنى التحتية الصناعية التي لم تكن في السابق متصلة بالإنترنت كما هو الحال في الوقت الحاضر. وتشهد المدن الذكية أيضا نمواً متسارعاً من حيث استخدام العديد من الأجهزة وخدمات الويب وحلول السحابة لمساعدة الأفراد والشركات والحكومات على تحقيق مزيد من النمو، ولكن في الوقت ذاته، لا تحظى تلك الوسائل والمعدات بالتغطية الدقيقة من الناحية الأمنية.

واصلت برمجية الفدية الخبيثة انتشارها عالميا وفي المنطقة، والحقت أضراراً بكل من المؤسسات والمستخدمين بالمنازل. ارتفع عدد الهجمات التي تمكنت تكنولوجيات كاسبرسكي لاب من اكتشافها ومنعها في جميع بلدان وقد كانت عدوى البرمجيات الخبيثة المستهدفة للأجهزة المتنقلة هي الأكثر جدوى بالنسبة لمجرمي الإنترنت، حيث كانت تحدث عن طريق إحدى البرمجيات الخبيثة المتواجدة في تطبيقات الأجهزة المتنقلة التي يتم تنزيلها من app-stores وكذلك من خلال وجود برمجية خبيثة في حزمة برامجية أولية للهاتف، كما كان الحال في الأجهزة غير مرتفعة التكلفة.

السبت، أغسطس 01، 2015

فيروسات جديدة تستهدف منصات الهواتف المتحركة

تحوّل المخترقين للأنظمة ذات الشعبية العالية يجعل حتى الأجهزة اللوحية التي خرجت مؤخراً عرضة لعمليات المخربين بمجرد اتصالها بالانترنت وعملها بأحد أنظمة التشغيل، والأهم هو احتواؤها على معلومات ذات قيمة في الأغلب بسبب طبيعة استعمالها التي تجعل الأغلب يخزن عليها معلومات حساسة.

هناك فيروسات جديدة تستهدف منصات الهواتف المتحركة وإن كانت ليس بقدر أجهزة الكمبيوتر لكنها تستهدف الأنظمة الشهيرة كسيمبيان وأندرويد وهناك رصد لفيروسات تعمل كأحصنة طروادة مدمجة بالهواتف تنتظر فقط التعليمات والأوامر من متحكم بها عن بعد للبدء بالهجمات التي تنطلق في الغالب من تطبيقات يتم تحميلها.

اكتشاف تطبيقات خبيثة موجودة على متجر أندرويد المخترق فلقد قامتشركة سيمانتك بأخذ 21 تطبيقاً مجانياً من السوق وقام بتزويدها بفيروسات من نوعية أحصنة الطروادة التي تتميز بالتكامل مع الهاتف وسرقة بياناته ومن ثم فتح باب خلفي لتمريرها ونشر تلك التطبيقات مرة أخرى في السوق وتوقعت مصادر انه وصل عدد تحميل تلك التطبيقات خلال الأيام الأربعة الأولى من 50 – 200 ألف عملية تحميل لكن يحسب لقوقل تعطيل وإزالة التطبيقات ومن ثم استخدام تقنية kill switch للقيام بعملية إزالة التطبيق عن بعد وبشكل قسري. إلا أنه وبعد وقت قصير تم اكتشاف تطبيق آخر يقوم بمهمة خادعة لمن يقومون بتحميل برامج مقرصنة من المواقع مشبوهة والتي يتم فيها تبادل الملفات يتم إيهام المستخدم بأن عملية التنزيل جارية في الوقت الذي يستحوذ فيه البرنامج على معلومات مهمة مثل الاسم ورقم الهاتف والتسلسلي للجهاز ويقوم بإرسال رسائل للقائمة تحثهم على استعمال البرامج الأصلية وفي النهاية يتم إرسال رسالة للمستخدم تطلب منه هو الآخر شراء نسخ قانونية.

المهام على شركات البرمجة أصبحت متعددة وخطيرة وأعمالها على مدار الساعة في متابعة الاختراقات وسد الثغرات و لابد من إيجاد مميزات متجددة في برامج المكافحة تحول دون مخططات المخترقين وتفقدهم إمكانية استمرارهم في العبث في البيانات في حالة الاختراق كإمكانية المستخدم الأصلي مسح البيانات وحماية كلمات المرور وتغييرها عن بعد والتعامل مع تقنيات جديدة كالحوسبة السحابية.

الاثنين، يوليو 06، 2015

هجمات إلكترونيه تستغل ثغره فى أدوبى فلاش بلاير

كشفت

مؤخرا إحدى الشركات المتخصصة في تقديم حلول مكافحة الهجمات الإلكترونية، عن حملة

لاختراق الأنظمة الحاسوبية التي تستغل ثغرة في برنامج آدوبي فلاش بلاير لتشغيل

الوسائط المتعددة والمحتوى التفاعلي (CVE-2015-3113). واكتشف فريق فاير آي أن

رسائل البريد الإلكتروني لقراصنة الإنترنت تحتوي على روابط لخوادم ويب مخترقة

والتي كانت تتضمن محتوى غير ضار أو ملفا خبيثا في برنامج آدوبي فلاش بلاير يستغل

الثغرة.

وكشف التقرير أن مجموعة تهديدات برمجيات APT3 الخبيثة والتي تتخذ من

الصين مقراً لها هي المسؤولة عن هذه الثغرة، كما انها مسؤولة أيضاً عن هجوم

إلكتروني سابق يعرف بإسم Operation Clandestine Fox، ومن خلال تعقب أنظمة

“استخبارات التهديدات” بشركة فاير آي برمجيات APT3 الخبيثة وجد أنه تعمل

عليها احدى مجموعات القرصنة التي تستخدم تقنيات متطورة في هجماتها، فكانت APT3 أول مجموعة تستطيع التسلل

إلى التطبيقات التي تعتمد على المتصفح على سبيل المثال متصفح إنترنت إكسبلورر

وفاير فوكس وآدوبي فلاش بلاير).

وبعد النجاح في استغلال الثغرة الموجودة في أحد الخوادم المستهدفة، تقوم

برمجيات

APT3

الخبيثة بتخزين بيانات الاعتماد وتنتقل

بشكل أفقي إلى خوادم إضافية. ويصعب تعقب نظام البنية

الأساسية لخادم القيادة والتحكم لمجموعة

البرمجيات الخبيثة APT3 حيث لا يوجد تداخل كبير

عبر حملاتها.

وخلال الأسابيع القليلة الماضية، أطلقت مجموعة

برمجيات APT3

حملة تضليل واسعة النطاق ضد المنظمات في الصناعات التي تعمل في مجالات الفضاء

والدفاع، والبناء والهندسة، والتقنية العالية، والاتصالات السلكية واللاسلكية،

والنقل.

وعند النقر على عناوين المواقع الإلكترونية

الواردة في رسائل البريد الإلكتروني التي تستخدم في عمليات الإختراق أو التسلل،

يجري إعادة توجيه الأهداف لأحد الخوادم المخترقة والتي تحوي نصوص مكتوبة تحدد

خصائص برمجيات جافا سكريبت.

وبمجرد تحديد خصائص الخادم المستهدف سيكون قد

حمل ضحايا هذه البرامج الخبيثة ملف SWF الخبيث لبرنامج آدوبي

فلاش بلاير وملف فلاش فيديو. ويؤدي هذا إلى التسبب في ثغرة محددة للاختراق تعرف

باسم شوت بوت والتي تتعرف عليها أنظمة حماية فاير آي باعتبارها أحد برمجيات APT الخبيثة Backdoor.APT.CookieCutteوذلك أثناء محاولة التسلل إلى نظام الضحية

المستهدف.

وبمجرد اختراق هذه البرمجيات الخبيثة APT3 لإحدى الشبكات المستهدفة،

تعمل مجموعة قراصنة APT3 سريعا وبشكل متقن على

اكتشاف أنظمة الحاسوب المستهدفة والتحرك بشكل أفقي للاستمرار في عملية التسلل.

بالإضافة إلى ذلك، تستغل هذه المجموعة الثغرات في التطبيقات وبرامج التسلل التي

يجري تحديثها باستمرار وإضعاف بنية القيادة والتحكم وهو ما يجعل من الصعب تعقب

أنشطتها.

وأصدرت أدوبي بالفعل برنامج لإصلاح الثغرة

بالإضافة إلى نشرة خاصة تتضمن إرشادات أمان حول معالجة هذه الثغرة، تنصح شركة

الأمن المتخصصة مستخدمي أدوبي فلاش بتحديث آخر إصدارات فلاش بلير في أسرع وقت

ممكن.

والجدير بالذكر أن حجم التهديدات الأمنية بدأ في

الزيادة خلال الأعوام القليلة الماضية، مما يشكل خطراً كبيراً على مستخدمي

الإنترنت، ويفضل أن يتوخى مستخدمو الإنترنت الحذر، من خلال تحميل البرامج التي

تحمي من الفيروسات، والبرمجيات التي تساعد على التصدي للاختراقات، بالإضافة إلى

عدم الوثوق بالبريد الإلكتروني الذي يصل من المجهولين، أو حتى من الأصدقاء ويحتوي

على رسائل على منطقية أو روابط فقط.

السبت، مايو 09، 2015

برمجية الفدية الخبيثة CoinVault ransomware

برمجية الفدية الخبيثة CoinVault ransomware التي أصابت أكثر من ألف جهاز يعمل بنظام التشغيل "ويندوز" في أكثر من 20 بلدا.

وتنتشر برمجية الفدية الخبيثة CoinVault ransomware منذ فترة، وهي تعمل على تشفير ملفات الضحايا ثم تطلب منهم دفع فدية بالعملة الرقمية Bitcoins مقابل فتح الملفات وإتاحة استخدامها مجدداً.

ولمساعدة الضحايا على التعافي من تداعيات مثل هذه الهجمات، استحوذت الوحدة الوطنية لمكافحة الجرائم التقنية (NHTCU) ومكتب المدعي العام الوطني الهولندي على قاعدة البيانات من أحد الخوادم التي تتحكم بهذه البرمجية وتصدر الأوامر بشأنها.

وقد احتوى هذا الخادم على أدوات إنشاء رموز التشفير (Initialization Vectors IVs) ومفاتيح التشفير ومحافظ العملة الرقمية Bitcoins وساعد فريق كاسبرسكي لاب والوحدة الوطنية لمكافحة الجرائم التقنية (NHTCU) على إنشاء مخزن خاص يشتمل على مفاتيح فك التشفير. وباعتبار أن التحقيق في هذه الحالة لايزال جارياً، فسيتم إضافة مفاتيح فك التشفير الجديدة تباعاً عند توفرها.

كما سيحظى الأفراد الذي يقعون ضحايا لبرمجيات الفدية الخبيثة CoinVault ransomware بفرصة استرداد البيانات الخاصة بهم دون دفع أي فدية لقراصنة الإنترنت، وذلك بفضل مخزن مفاتيح فك التشفير وتطبيق فك التشفير المتوفرين عبر الإنترنت عن طريق كاسبرسكي لاب والوحدة الوطنية لمكافحة الجرائم التقنية (NHTCU) التابعة للشرطة الهولندية. ويمكن الاطلاع على مفاتيح فك التشفير عبر موقع: noransom.kaspersky.com وهي مترافقة مع تعليمات واضحة حول طريقة استخدامها وتطبيقها. "في حال إصابتكم ببرمجية الفدية الخبيثة CoinVault ransomware، ننصحكم بزيارة الموقع: noransom.kaspersky.com.

وهناك، تستطيع تحميل عدد هائل من مفاتيح فك التشفير. وفي حال لم يتوفر حالياً سجلات لمحفظة نقود رقمية Bitcoin معينة، فيمكنكم التحقق ثانية بعد فترة وجيزة، نظرا للقيام بتحديث مثل هذه المعلومات في الموقع باستمرار، وذلك بالتعاون مع الوحدة الوطنية لمكافحة الجرائم التقنية التابعة للشرطة الهولندية".

وقد حلل خبراء كاسبرسكي لاب أيضاً عينات من هذه البرمجية الخبيثة وقاموا بتصميم وإنشاء أداة لفك التشفير قادرة على فتح الملفات وحذف برمجية الفدية الخبيثة CoinVault ransomware من أجهزة الكمبيوتر المصابة.

الأحد، أبريل 05، 2015

تروجن لازويك ‘Trojan.Laziok’سارق المعلومات الجديد

هجوم إلكتروني يستهدف منطقة الشرق الأوسط، وأطلق على هذه الهجمة الالكترونية اسم تروجن لازويك ‘Trojan.Laziok’.

يعتبر تروجن لازويك Trojan.Laziok والذي يطلق عليه اسم "سارق المعلومات الجديد"، بمثابة أداة استطلاع للسماح للمهاجمين بجمع المعلومات بين شهري يناير وفبراير على مراحل متعددة، واستهدف الهجوم شركات الطاقة في جميع أنحاء العالم، مع التركيز على منطقة الشرق الأوسط، مما يشير إلى أن من يقف وراء هذه الهجمات قد يكون لها مصلحة استراتيجية في شؤون الشركات المتضررة.

وبدأ الهجوم من خلال ناقلات العدوى الأولية واستخدام رسائل البريد الإلكتروني المؤسل من حسابات ذات نطاق أوروبي، وتشمل هذه الرسائل مرفقات خبيثة مهيئة لاستغلال ثغرة في نظام التشغيل ويندوز.

الجدير بالذكر أنه إذا فتح المستخدم ملحقات البريد الإلكتروني، وهو عادة ملف Excel، يقوم المقرصنين باستغلال تنفيذ التعليمات البرمجية حيث يتم تحميل البرنامج الخبيث Trojan.Laziok على جهاز المستخدم، مستهلاً عملية العدوى.

ويبدأ Trojan.Laziok من خلال العملية استطلاع لجمع البيانات من جهاز الضحية مثل (اسم الكمبيوتر، البرامج المثبتة، حجم ذاكرة الوصول العشوائي، حجم القرص الصلب، تفاصيل GPU، تفاصيل وحدة المعالجة المركزية، برامج مكافحة الفيروسات)، ثم يتم إرسال المعلومات التي تم جمعها إلى المهاجمين، ويقوم المهاجمون بتلقي البيانات حول النظام ومن ثم تكوين خطة الهجوم وإرسال البرامج الخبيثة للجهاز بناءً على المعطيات السابقة.

ووزع في هذا الهجوم نسخ مخصصة من Backdoor.Cyberat و Trojan.Zbot المصممة خصيصاً لزيادة احتمالية تعريض الكمبيوتر للأخطار، ويتم تحميل البرمجيات الخبيثة من عدد قليل من الخوادم تعمل في الولايات المتحدة وبريطانيا وبلغاريا.

ويبدو أن المهاجمين استغلوا نقطة ضعف قديمة في أنظمة التشغيل فشل المستخدمون في تركيب التحديثات التي تعالجها.

وشددت سيمانتك على ضرورة اتباع أفضل الممارسات في الحماية الأمنية لتجنب عدوى أجهزة من البرامج الخبيثة، وهذه الممارسات مثل تجنب النقر على الروابط في رسائل البريد الإلكتروني غير المرغوب فيها، وتجنب فتح المرفقات في رسائل البريد الإلكتروني غير المرغوب فيها، واستخدم برامج الأمن الشامل، مثل برنامج Symantec Endpoint Protection أو نورتون الأمن، واتخاذ نهج الطبقات الأمنية لحماية أفضل.

ثغرة أمنية في نظام أندرويد من جوجل تتيح للمقرصنين تحميل تطبيقات مشبوهة يمكن استبدالها من المقرصنين بتطبيقات أخرى دون علم المستفيد،

ثغرة أمنية في نظام أندرويد من جوجل تتيح للمقرصنين تحميل تطبيقات مشبوهة يمكن استبدالها من المقرصنين بتطبيقات أخرى دون علم المستفيد، على الهواتف الذكية المختلفة.

وتتيح الثغرة للمقرصنين استغلال أجهزة المستفيدين ونشر برمجيات ضارة وتهديد الأجهزة وسرقة بيانات المستخدمين، وقامت شركة بالو بنشر تطبيق يساعد على فحص أجهزة المستخدمين والتأكد من سلامتها من وجود تطبيقات من هذا النوع استغلت الثغرة الأمنية.

وهذه الثغرة تتيح استغلال برمجيات التحميل في نظام أندرويد وتسمح للمقرصنين بالحصول على أذونات مفتوحة تسمح لهم بالوصول إلى البيانات في الأجهزة المصابة، إذ تستغل الثغرة من خلال البرنامج الذي ينزله المستفيد من خلال طلب بعض الأذونات للوصول إلى بيانات محددة لتحميل التطبيق، إذا يطلب التطبيق الإذن بالوصول إلى بيانات الرسائل وبيانات المواقع وغيرها من البيانات التي يطلبها المقرصنون.

وتتيح هذه الأذونات التي يمنحها المستفيد بنفسه ويستغلها المقرصنونن إلى الوصول إلى كافة البيانات والخدمات على الجهاز، بالإضافة إلى معرفتهم لكلمات المرور والمعلومات الشخصية ومن ثم يساء استخدامها من قبل المقرصنين لانتحال شخصية صاحب الجهاز وسرقة الأموال أو ابتزاز اشخاص آخرين.

وينصح خبراء أمن المعلومات من توخي الحيطة والحذر عند تنزيل التطبيقات من المتاجر الخاصة بالهواتف الذكية، وعدم منح الإذونات لهذه التطبيقات للتعامل مع موارد الجهاز إلا في نطاق ضيق يحدده المستفيد وفق حاجاته الضرورية، لأن ذلك يمكن صاحب الجهاز من الحفاظ على خصوصيته وعدم استغلال بياناته الخاصة.

الأحد، مارس 22، 2015

تحذير من تطبيقات الهواتف الذكيه

تعتبر تطبيقات الألعاب من أكثر التطبيقات تحميلاً على الهواتف الذكية، نظراً لرغبة مستخدمي الهواتف المحمولة في الحصول على فرص للترفيه والتسلية بعيداً عن ضغوطات الحياة اليومية، إلا أن هذا الأمر أدركه جيداً قراصنة الإنترنت فأصبحوا يستهدفون تطبيقات الألعاب من أجل اختراق تلك الأجهزة.

أن القراصنة يستهدفون الألعاب المجانية من أجل نشر تطبيقات تحتوي برمجيات خبيثة، وعندما يقوم المستخدم بتثبيت هذا التطبيق ينتشر البرنامج الخبيث في الجهاز، وفي العادة يثق المستخدمون في تطبيقات الألعاب وهذه الثقة تجعلهم يعطون الألعاب صلاحيات أكثر دون التفكير في مدى خطورة ذلك.

ومن أهم الصلاحيات التي من الممكن أن يمنحها صاحب الجهاز لهذه التطبيقات استخدام الكاميرا أو الدخول لألبوم الصور، أو الوصول إلى سجل الهاتف، وهذا يمكن البرنامج الخبيث من الحصول على معلومات من هذه البرمجيات ومن ثم نقلها إلى مصادر مختلفة عبر الإنترنت.

أن 26% من التطبيقات الموجودة الآن تحتوي على برمجيات خبيثة، تستطيع الحصول على معلومات شخصية من الأجهزة.

الخميس، فبراير 26، 2015

برنامج خبيث ينتقل عبر منتديات الأخبار

حذرت شركة متخصصة في مجال أمن تقنية المعلومات المستخدمين في الشرق الأوسط وتركيا من برنامج خبيث ينتقل عن طريق منتديات الأخبار أو التواصل الاجتماعي الموجهة سياسياً، وخاصة المرتبطة بالأحداث في سورية.

وأوضحت شركة (كاسبرسكي لاب) في تصريح صحافي ان المهاجمين الذين يعتمدون أساسا على "الهندسة الاجتماعية" يستغلون ثقة المستخدمين في هذه المنتديات وفضولهم لمعرفة آخر الأخبار المتعلقة بالصراع في سورية، إضافة إلى غياب الوعي حول مفهوم أمن الإنترنت.

ونبهت الشركة إلى أنه بمجرد تمكن مجرمي الإنترنت من إصابة جهاز الكمبيوتر بهذا البرنامج الخبيث، يتمكنون من الدخول إلى أجهزة الضحية والسيطرة على جميع الملفات المخزنة فيها.

ولفتت الانتباه إلى أن من أكثر الدول المستهدفة من قبل هذا البرنامج الخبيث المملكة إلى جانب كل من سورية وتركيا ولبنان، مقدرة عدد الضحايا بنحو ألفي ضحية.

وأوضحت الشركة أن خبراءها يحذرون الآن من ملفات خبيثة وجدت على مواقع الناشطين ومنتديات التواصل الاجتماعي، مشيرة إلى أنه تم الإبلاغ عن بعضها من قبل مؤسسات إقليمية مثل (CyberArabs).

وأفادت بأن جميع تلك الملفات تكون مخبأة خلف أداة الإدارة عن بعد (RAT)، والتي تمتلك القدرة الكاملة على التحكم بأجهزة وأدوات الضحية ومراقبة أي أنشطة.

وذكرت أن مطوري البرنامج الخبيث يلجأون إلى استخدام تقنيات متعددة لدس ملفاتهم وإغواء الضحايا لتشغيلها.

هذا وسلط خبراء كاسبرسكي لاب الضوء على أمثلة الهندسة الاجتماعية المستخدمة من قبل مجرمي الإنترنت، وذلك بعد تحليلهم المئات من العينات المتعلقة بهذا البرنامج الخبيث، ومن تلك الأمثلة طريقة (Clean your Skype!)، والتي يتم من خلالها تثبيت البرنامج الخبيث عندما يعد المستخدمين بأنه سيقدم لهم وسيلة تنظيف من أجل "حماية وتشفير اتصالاتهم عبر (Skype)، وطريقة (Let us fix your SSL vulnerability) لحماية وإصلاح نقاط الضعف الكامنة في (SSL).

كما سلطوا الضوء على طريقة (Did you update to the latest VPN version? )، والتي يتم من خلالها ذكر اسم (Psiphon)، وهو تطبيق نظامي يستخدم في جميع أنحاء العالم لحماية سرية البيانات، لكنه فعلياً يدس برنامجاً خبيثاً)، وطريقة "دعنا نتحقق من وجود رقم هاتفك بين الأرقام التي تخضع للمراقبة"، وكذلك "تطبيق تشفير حساب الفيسبوك".

ونبهوا أيضاً إلى طريقة السؤال عن "ما هو برنامج الحماية المفضل لديك؟، والذي يتم من خلاله استخدام اسم "كاسبرسكي لاب" من قبل مجرمي الإنترنت في محاولة لإغواء الضحية لفتح الملفات التي يقوم المجرمون بتسليمها، ويقوم بعد ذلك مجرمو الإنترنت بتسليم أداة (TDSSKiller) المجانية والفعالة من "كاسبرسكي" لتتبع وإزالة أدوات الجذر (Rootkits)، من طريق قنواتهم المثبتة في برنامجهم الخبيث.

وأوضحت الشركة أن أدوات الجذر (Rootkits) تعتبر برامج تعمل على إخفاء البرامج الخبيثة في النظام؛ ونظراً لأن أداة الإدارة عن بعد RAT ليست "rootkit"، فلا يتم التعرف عليها بواسطة هذه الأداة).

وحذرت الشركة من أن موقع (thejoe.publicvm.com) يرتبط بالكثير من هذه النماذج، وربما يعتبر من أكثر المواقع الخبيثة النشطة حديثاً، وقد أوقع عدداً كبيراً من الضحايا الذين يقدر عددهم بالآلاف، سواء المستهدفين منهم أو غير المستهدفين.

كما حذرت من أنه إلى جانب الأمثلة التي وردت سابقاً، يستخدم (Joe) قناة Youtube وهمية في الأماكن التي يدس فيها أفلام فيديو الهندسة الاجتماعية الجديدة، ويوزع ملفات البرنامج الخبيث تحت اسم "أسود الثورة - Lions of the revolution".

وتوقع خبراء "كاسبرسكي لاب" استمرار هذه الهجمات وتطورها من حيث الجودة والكمية. وتعتمد البرمجيات الخبيثة السورية بقوة على الهندسة الاجتماعية والتطوير الفاعل لبدائل البرنامج الخبيث. ومع ذلك، فإن معظم الملفات تكشف وبشكل سريع عن طبيعة تلك البرمجيات الحقيقية عندما يتم فحصها بعناية. يتعين على المستخدمين في المنطقة توخي المزيد من الحذر حول نوع الملفات التي يقومون بتحميلها، وينبغي عليهم الحصول على حلول الحماية الشاملة على الإنترنت.

الاثنين، ديسمبر 01، 2014

برمجية ريجن

ريجن" هي أحد أنواع برمجيات حصان طروادة

(تروجان)، وتعتبر برمجيةً خبيثة معقدة تُظهر بنيتها درجة قلَّ مثيلها من الكفاءة

التقنية، كما يمكن تخصيصها بطيفٍ واسع من الإمكانيات تبعاً لطبيعة الجهة

المستهدفة. حيث توفر لمن يتحكم بها إطار عمل قوي لعمليات المراقبة الواسعة النطاق،

وقد تم استخدامها في عمليات تجسس ضد منظمات حكومية ومشغلي البنية التحتية والشركات

والأفراد المستقلين. قدرات برمجية "ريجن" وحجم الموارد التي استهلكها

تطويرها يشيران إلى أنها إحدى أدوات التجسس الإلكتروني الأساسية التي تُستخدَم من

قبل دول.

ومن خلال ورقة البحث التقنية التي قدمتها

سيمانتك فإن برمجية "ريجن" الخفية عبارةُ عن تهديد متعدد المراحل وكل

مرحلة من مراحله مخفية ومشفرة، باستثناء المرحلة الأولى. حيث يطلِق تشغيل المرحلة

الأولى سلسلة دومينو من عمليات فك تشفير وتحميل كل مرحلة من المراحل التالية بصورة

تتابعية وبما مجموعه خمس مراحل إجمالاً. وتقدم كل مرحلة بحد ذاتها قليلاً من

المعلومات حول الرزمة البرمجية الخبيثة بأكملها، ولا يمكن تحليل وفهم طبيعة هذا

التهديد إلا بامتلاك وفك تشفير المرحلة الخامسة.

وتستخدم برمجية "ريجن" أيضاً أسلوباً

يقوم على وحدات معيارية يسمح لها بتحميل ميزات مفصلة خصيصاً لإصابة الهدف المرغوب.

وقد تمت مشاهدة هذا النمط من الأساليب القائمة على وحدات معيارية في السابق في

عائلات برمجيات خبيثة ك "فلايمر" و"ويفل" (القناع)، أما

البنية التي تعتمد على التحميل متعدد المراحل فقد شوهد مثيل لها في عائلة

"دوغو"/"ستكسنت".

وتمت ملاحظة حالات الإصابة ببرمجية "ريجن"

في مجموعة متنوعة من المنظمات بين عامي 2008 و2011، تم سحبها بصورة مفاجئة، وقد

عادت نسخة جديدة من هذه البرمجية الخبيثة إلى الظهور مجدداً اعتباراً من عام 2013.

أما قائمة الجهات المستهدفة فقد شملت شركات خاصة ومؤسسات حكومية ومراكز أبحاث، حيث

استهدف أكثر من 50% من حالات العدوى أفراداً وشركات صغيرة، في حين أن الهجمات على

شركات الاتصالات صُممت على ما يبدو للسماح بالنفاذ إلى المكالمات التي يتم توجيهها

عبر بنيتها التحتية.

كما تنتشر حالات الإصابة في مناطق جغرافية

متنوعة، وقد تم التعرف على حالات من هذا القبيل في عشر دول مختلفة،وتعتقد

"سيمانتك" أن بعض الأهداف من الممكن أن يكونوا قد خُدعوا بزيارة نسخ

مزيفة من مواقع معروفة ليتم تنصيب البرمجية من خلال متصفح إنترنت أو من خلال

استغلال تطبيق ما، كما أن ملفات السجلات في أحد الحواسيب المستهدفة أظهرت أن

برمجية "ريجن" دخلت إلى النظام عبر برنامج ياهو للرسائل الفورية

"ياهو! إنستانت ماسنجر" من خلال استغلال ثغرة غير مؤكدة.

وتستخدم برمجية "ريجن" أسلوباً يعتمد

على وحدات معيارية، وهو ما يمنح مشغليها مرونة تسمح لهم بتحميل ميزات مفصلة خصيصاً

لكل هدف على حدة عند الحاجة. وتعتبر بعض الحمولات المخصصة متقدمةً للغاية وتعكس

خبرات عالية في قطاعات فائقة التخصص، مما يشكل دليلاً إضافياً على ضخامة الموارد

الموضوعة بتصرف من قاموا بكتابة برمجية "ريجن".

وهناك عشرات الصيغ لحمولات "ريجن"،

حيث تشمل القدرات القياسية لهذه البرمجية الخبيثة عدة خصائص معروفة لبرمجيات حصان

طروادة (تروجان) الخاصة بالدخول عن بعد (RAT)، كالتقاط صور للشاشة، التحكم بوظائف التوجيه والنقر الخاصة بفأرة

الحاسب، سرقة كلمات السر، مراقبة حركة المرور عبر الشبكة واستعادة الملفات

المحذوفة. وذلك ناهيك عن اكتشاف نماذج حمولات أكثر تقدماً وتخصصاً كمراقبة حركة

بيانات مخدَم الويب الخاص بخدمات معلومات الإنترنت من مايكروسوفت (ISS) وتتبع حركة البيانات الخاصة بإدارة التحكم بالمحطة الأساسية

للهاتف المتحرك.

برمجية "ريجن" على أكبر قدر ممكن من

الغموض، فطبيعتها الخفية تعني أنه من الممكن استخدامها في حملات تجسس تستمر سنوات

عديدة، وحتى عند اكتشاف وجودها فمن الصعب جداً التأكد مما تقوم به، بحيث أن

"سيمانتك" لم تتمكن من تحليل الحمولات إلا بعد أن قامت بفك تشفير عينات

من الملفات. وتمتلك برمجية "ريجن" عدداً من خصاص

"الخفاء" تشمل: قدرات مضادة لعمليات البحث والتحقيق، نظام ملفات افتراضي

مشفر (EVFS) مصمم خصيصاً لها

وتشفير بديل يعتمد أحد أشكال "RC5"

التي لا تستخدم عادةً. كما تستخدم "ريجن" عدة أساليب معقدة للتواصل بشكل

خفي مع المهاجم بما في ذلك الاستماع لحزم الارتداد الخاصة ببروتوكول رسائل التحكم

بالإنترنت (ICMP/ping)، دمج التعليمات في

ملفات ارتباط HTTP، وبروتوكولات مخصصة

للتحكم بالبث (TCP) ولمخطط بيانات

المستخدم (UDP). وتمثل برمجية "ريجن" تهديداً على درجة

عالية من التعقيد والتقدم تم استخدامه في عمليات ممنهجة لجمع البيانات أو حملات

جمع المعلومات الاستخباراتية. وقد تطلبت عملية تطوير وتشغيل هذه البرمجية الخبيثة

استثمارات كبيرة من حيث الوقت والموارد مما يشير إلى أن دولةً ما تقف خلفها. ويسمح

تصميم هذه البرمجية لها بأن تكون مناسبة للغاية لعمليات المراقبة المستمرة

والطويلة الأمد ضد الأهداف المعنية. هذا ويبرِز اكتشاف برمجية "ريجن"

بوضوح حجم الاستثمارات الضخمة التي لا زالت توظف في تطوير أدوات تُستخدَم في جمع

المعلومات الاستخباراتية، كما تعتقد شركة "سيمانتك" أن الكثير من مكونات

برمجية "ريجن" لا تزال غير مكتشَفة وقد تكون وظائف إضافية لها أو نسخ

أخرى منها لا تزال قيد الاستخدام، لذلك فإن عمليات التحليل لا تزال جاريةً.

الجمعة، يوليو 18، 2014

تقرير عن الحوسبه السحابيه و البرمجيات الخبيثه

كشف تقرير حديث عن تزايد تهديدات البرمجيات الخبيثة ومخترقي الإنترنت لأنظمة السحابة الإلكترونية، حيث أشارت شركة كاسبرسكي المتخصصة في أمن المعلومات، ويعود ذلك إلى تزايد استخدام خدمات الحوسبة السحابية، خصوصاً أن مستخدمي هذه الخدمات يحتفظون فيها بعدد من الوثائق المهمة الذي يؤدي الحصول عليها إلى انتحال الشخصية بسهولة متناهية، ومن أمثلة هذه الوثائق صور جوازات السفر.

وتعرض ثغرات خدمات السحابات الإلكترونية أمن المستخدمين للخطر، بحيث يؤدي ذلك إلى وقوع أضرار كبيرة، إذ من السهل الحصول على التعليمات والارشادات من خلال مواقع مشاركة الملفات في الإنترنت، حيث إن اتباع هذه التعليمات يؤدي إلى زيادة الثغرات الأمنية، مما يسهل على مخترقي الإنترنت من شن الهجمات.

ويحذر التقرير المؤسسات من احتمالية تعرضها لعملايات الاختراق وذلك من خلال مراقبة حسابات مستخدميها على الخدمات السحابية مثل دروب بوكس وجوجل درايف و ون درايف، حيث يصبح بالإمكان إضافة حساب المخترق إلى قائمة الحسابات المصرح لها باستخدام الشبكة السحابية ومن ثم يستطيع الحصول على جميع الملفات التي يتم تحميلها على الشبكة.

وأشار التقرير إلى أن 30% من البرمجيات الخبيثة المنتشرة عبر الخدمات السحابية نشرت عن طريق التزامن، إلا أنه من الضروري الأخذ بعين الاعتبار أنه في بعض الأحيان قد تؤدي إصابة حاسب واحد إلى وقوع وباء ينتشر على كامل الشبكة المؤسسية ويحدث أضرارا كبيرة. إن ضبط إعدادات الجدار الناري لمنع إمكانية الوصول إلى هذه الخدمات عملية دقيقة تتطلب تحديثًا متواصلًا لإعدادات الجدار الناري”. ونصح خبراء كاسبرسكي على ضرورة توخي الحيطة والحذر من هذه البرمجيات الخبيثة، ومراقبة المستخدمين الذين لهم صلاحيات المزامنة من خدمات السحابة الإلكترونية، وتثبيت المجموعات الأمنية التي تحمي من الفيروسات عبر التحليل التجريبي والسلوكي.

الاثنين، مارس 10، 2014

كيف تزيل الفيروسات مهما كانت درجة خطورتها ؟

كيف يمكنك ازالة الفيروسات من الكمبيوتر مهما كانت ، بمعني ان هناك فيروسات يمكن حذفها بسهولة وتتغلب عليها برامح الحماية ولكن هناك ايضاً فيروسات تقوم بايقاف برامج الحماية وتقوم بنسخ نفسها بشكل سريع مما يجعل امكانية حذفها ربما مستحيل

اولاً هناك فيروسات يمكن حذفها بسهولة ، وهناك اخري مزعجة واخري مدمرة ، في هذا الموضوع ومن خلال الخطوات سوف أشير الي كيفية ازالة الثلاث انواع ، فان كنت واثق ان الفيروس لديك مدمر فانتقل للخطوة الثالثة والخاصة بانشاء اسطوانة او فلاش ذاتية الاقلاع لبرامج الانتي فيرس وهذه هي الخطوة الاقوي والاكثر فاعلية.

الخطوة الاولي - ازالة الفيروسات ببرامج الحماية العادية

ان كان لديك برنامج حماية من الفيروسات جيد ومثبت علي جهازك ويعمل ومحدث فبالتأكيد سيتصدي لهذه الفيروسات لان الغالبية يقومون باستخدام برامج مدفوعة بشكل مقرصن وبالتالي لا يحصلون علي التحديثات مما يجعل جهازهم معرض لخطر الاصابة لذلك قم بمحاولة ازالة الفيروسات بواسطة برنامج الانتي فيرس بعد تحديثة وان لم يتم ازالة الفيروس فتابع الخطوة التالية.

الخطوة الثانية - ازالة الفيروسات باستخدام بعض الادوات

هناك بعض الادوات القوية التي لها القدرة علي ازالة الفيروسات من جهاز مصاب ، ولكن يجب الاشارة أن هناك فيروسات تقوم بمنع هذه الادوات من العمل ، ولكن يمكنك التجربة والافضل تحميلها علي جهاز غير مصاب ثم نقلها بفلاش ميموري خالية تماماً من اي ملف اخر سوي هذه الادوات وجدير بالاشارة ان هذه الادوات لا تحتاج الي تثبيت فقم تقوم بفك الضغط ثم الضغط علي ايقونة التشغيل مباشرة ، اولاً يمكنك استخدام اداة كاسبر سكاي لازالة الفيروسات وهي اداة فعالة جداً لازالة الفيروسات وتقوم بتحميلها وفحص الجهاز باستخدامها. وان لم تعمل لديك فقم بتحميل اداة Comodo Cleaning Essentials وهي مميزة جداً في ازالة الفيروسات من جذورها وجميع ملفات التجسس وغيرها وهذه الاداة ان لم يوقفها الفيرس فسوف تقوم بتحديث نفسها وازالة الفيروسات من جهازك تقوم باختيار نوع نظام التشغيل لديك سواء 32 بت او 64 بت ثم تقوم بالضغط علي Download ، وان لم تعمل لديك فقم بتحميل برنامج RKill وهو عبارة عن برنامج يقوم بمحاولة انهاء العمليات الخبيثة التي تتم علي الجهاز والتي من شأنها ان تمنع برامج الحماية والادوات السابقة من العمل بعد أن تقوم بتحميله وتشغيله قم باعادة تشغيل اداة

Comodo Cleaning Essentials وباقي الادوات واذا تم تشغيلها بنجاح فقم بفحص الجهاز وازالة الفيروسات وان لم تتم بنجاح فانتقل الي الخطوة القادمة.

ادوات اخري يمكنك استخدامها :-

اداة HitmanPro

اداة Kaspersky TDSSKiller

اداة Emsisoft Emergency Kit

الخطوة الثالثة - انشاء اسطوانة بـ برامج الحماية ذاتية الاقلاع

الخطوة الاكثر فاعلية والافضل ، في بعض الاحيان يكون الفيروس مدمر فلا تستطيع الوصول من الاساس الي الويندوز ، وفي هذه الحالة يأتي دور الاسطوانة الذاتية الاقلاع او الفلاش ميموري ذاتي الاقلاع ، ومن الافضل ان تقوم بانشاء هذه الاسطوانة علي جهاز كمبيوتر غير مصاب

برنامج SARDU هو الافضل ، عندما تأتي المهمة الي انشاء اسطوانة او فلاش ميموري من اكثر من برنامج انتي فيرس علي نفس الاسطوانة او الفلاش فان برنامج SARDU هو افضل من يقوم بهذه المهمة ، فاولاً تقوم بتحميل البرنامج من هذه الصفحة

ثم تقوم بتشغيل البرنامج وتقوم باختيار اسماء البرامج التي ترغب في في اضافتها الي الاسطوانة وانصح باستخدام ديفيدي من الافضل واضافة اغلب البرامج الموجودة والاحتفاظ بهذه الاسطوانة فانا ادعوها بالاسطوانة السحرية

بعد تحميل وتثبيت البرنامج سوف تظهر لك واجهه البرنامج

ثم تقوم بالضغط علي اسم البرنامج المراد تحميله كنسخة ISO ، يمكنك تحميل ما تريد من البرامج ، وايضاً يمكنك تحميل نسخة البرنامج من الموقع الرسمي ولكن احرص علي تحميلها كـ نسخة ISO ، هنا انا انصح ببرنامج Dr.Web و كاسبرسكاي بالتأكيد و AVG Rescue او ما تشاء ، بعد الضغط علي اسم البرنامج ثم الضغط اوك ، سوف يطلب منك الانتقال الي تاب الـ Downloader والضغط علي Start لبدأ التحميل

فتقوم بالانتظار حتي انتهاء التحميل وتكرر الخطوة مع باقي البرامج التي تريدها ثم تقوم بوضع علامة امام ما تريد حرقه علي الاسطوانة ، ثم تقوم بحرق الاسطوانة

ويمكنك ايضاً تحميل البرامج من مواقعها الرسمية بصيغة ISO ، فعلي سبيل المثال تقوم بتحميل Dr.Web من خلال هذا الرابط

ويمكنك تحميل برنامج افيرا ، فق ط قم بالدخول الي جوجل ثم قم بكتابة برنامج الانتي فيرس وبجوار ISO او Rescue وقم بتحميله ، ثم تقوم باختيار البرامج بعد تحميلها من خلال اضافة علامة بجوارها ثم حرقها علي الاسطوانة بسهولة

طريقة اخري لانشاء اسطوانة ذاتية الاقلاع لبرامج الانتي فيرس :-

الطريقة الاولي هي الافضل ولكن يمكنك استخدام هذه الطريقة اذا اردت لانشاء الاسطوانة ، فقط بدلاً من اختيار نسخة الويندوز ISO قم باختيار نسخة برنامج الحماية ISO.

بعد انشاء الاسطوانة ذاتية الاقلاع سوف تحتاج الي ضبط اعدادات الـ BIOS للاقلاع من الاسطوانة او الفلاش ميموري وكانت الخطوة الاولي وهي ضبط جهاز الكمبيوتر علي الاقلاع من خلال السي وبعد ضبط الاعدادات تقوم باعادة تشغيل الجهاز.

بعد ذلك سوف يتم الاقلاع من السي دي مع بداية تشغيل الكمبيوتر ( مثل عملية تثبيت الويندوز ) ، وان كنت قد قمت بحرق اكثر من برنامج حماية فسوف يسألك عن اختيار البرنامج الذي تريد ، اما في حالة برنامج واحد فسوف يقوم بالاقلاع من البرنامج مباشرة فقط تقوم بالضغط علي Enter للاقلاع من السي دي ، ثم تقوم بفحص الجهاز وانتظر حتي يتم فحص الجهاز بالكامل وازالة الفيروسات ثم تقوم باعادة تشغيل الجهاز واختيار برنامج اخر وتقوم بفحص جهازك وهكذا حتي تتأكد تماماً من ازالة الفيروسات. ( تحذير : اي ملف هام علي جهازك بصيغة من صيغ الملفات التي قد تكون مصابة فانصحك بنقله علي فلاش ميموري ، حيث ان البرنامج سيقوم باصلاح اي ملف مصاب وان لم يستطيع فسيتم حذفه تماماً ، لذلك يرجي الحذر )

لماذا اسطوانة الانتي فيرس ذاتية الاقلاع هي الافضل؟

1. الفيروسات قد تقوم بتعطيل نظام التشغيل لديك وبالتالي لن تتمكن من الوصول الي الويندوز ! ، لذلك يمكنك باستخدام هذه الطريقة أن تقوم بازالة الفيروسات وبالتالي تتمكن من الوصول الي الويندوز.

2. في الغالب وبعض الفيروسات تقوم بتعطيل برامج الحماية وادوات الحماية ايضاً ولكن مع هذه الطريقة فلن تستطيع ايقافها لان ببساطة عملية الفحص تتم بعيداً عن نظام التشغيل.

3. الجهاز يكون بالكامل مكشوف بالنسبة لبرنامج الانتي فيرس ولا يوجد اي شئ في وضعية التشغيل مما يتيح لبرنامج الحماية اصلاح الملفات وازالة الفيروسات او ازالة الملفات المصابة بسهولة وبشكل مؤكد.

4. فاعلية هذه الطريقة في ازالة الفيروسات تتعدي الـ 99%.

والان بعد أن استخدمت الخطوة الثالثة يمكنك الرجوع مرة اخري الي الخطوة الثانية وفحص الجهاز بالكامل من الفيروسات بعده برامج اخري من داخل الويندوز حتي تتأكد من أن الجهاز خالي من جميع انواع الفيروسات والتجسس وغيرها من البرمجيات الخبيثة ، وايضاً ربما تكون مجبراً علي اعادة تثبيت ويندوز علي جهازك لان برامج الحماية ربما تكون قد ازالت ملفات مصابة من ملفات الويندوز لذلك ستكون مجبر في هذه الحالة علي اعادة تثبيت ويندوز من جديد.

الثلاثاء، ديسمبر 31، 2013

حركة مرور البيانات عبر الإنترنت و البرمجيات المقلده للشخصيه

الإنترنت وسيلة اخترعت في الأساس لتسهيل تناقل البيانات بين البشر، والحصول على المعلومات بسرعة وسهولة وبدون تدخل طرف آخر، أو وجود أي طرف يعيق الوصول لهذه المعلومة، ومع تزايد الاعتماد عليها ظهرت الرغبة الكامنة لدى البشر في معرفة المعلومة التي لدى الطرف الآخر، فكان علم التجسس على المعلومة، والذي حاول في البشر ومن ثم الحكومات في الحصول على إجابة لسؤال واحد "ما هي المعلومة التي تبثها على الإنترنت؟"، وتطورت لتصبح رغبة في معرفة هوية مرسل أو متلقي المعلومة.

ولا يكون مستغربا إذا عرفنا أن حركة مرور البيانات عبر الإنترنت مصدرها غير بشري، ولكن أن تكون هذه الحركة عالية جداً فهذا هو المستغرب، ففي دراسة حديثة أوضحت أن أكثر من نصف حركة مرور البينات عبر مواقع الإنترنت خلال عام 2013 مصدرها غير بشري.

وأشارت الدراسة إلى أن 38.5% من مجمل حركة مرور البيانات عبر الإنترنت مصدرها بشري فقط، وهذه نسبة ضعيفة جداً، وكانت الدراسة التي نفذتها شركة انكابسيوليت قد كشفت أن 61.5% من الحركة مصدرها غير بشري مرتفعاً عن العام الماضي حيث كانت 51%، واستخلصت نتائج الدراسة بعد تحليل بيانات 1.45 مليار زيارة على 20 ألف موقع إلكتروني في 249 دولة.

وجاء توزيع هذه النسبة على العناصر غير البشرية حيث شكلة حركة عناكب البحث والبرامج الآلية ما نسبة 31% من إجمالي حركة مرور البيانات غير البشرية، بينما النسبة المتبقية وهي 30.5% فكان مصدرها برمجيات خبيثة.

وتتنوع البرمجيات الخبيثة ما بين فيروسات وبرامج قرصنة وبرامج للتنصت على الاتصالات وغيرها، مما يؤكد تحول التوجه في الإنترنت من الحصول على المعلومات إلى معرفة مصدر المعلومة أو المعلومات السرية التي يمتلكها الطرف الآخر، أو هوية الطرف الآخر.

وكانت نسبة حركة مرور برمجيات القرصنة عبر الإنترنت تصل إلى 4.5% من إجمالي حركة مرور البيانات غير البشرية، بينما 5% في هذه الحركة كانت من نصيب برامج نسخ وإعادة نشر المحتوى والبرامج التي تجمع عناوين البريد الإلكتروني من مواقع الإنترنت.

وظهرت على السطح برمجيات جديدة تحاول تقليد الهيئة البشرية وإيهام المواقع أن من يرغب الدخول لها هو بشر، وشكلت هذه البرامج ما نسبته 20.5% من حركة مرور البيانات عبر الإنترنت، مشكلة زيادة عن عام 2012 مقدارها 8%.

هذا، وارتفعت نسبة استخدام البرمجيات التي تحاول اتخاذ هيئة بشرية عند الدخول إلى المواقع الإلكترونية، والتي أطلقت عليها الدراسة لقب “البرمجيات المقلدة للشخصية” (Impersonators)، حيث كانت تلك البرمجيات تمثل 20.5 بالمئة من حركة المرور غير البشرية، وبزيادة قدرها 8 بالمئة عن 2012.

الثلاثاء، أكتوبر 15، 2013

فيرس يد اللص

فيروس جديد يستهدف الأجهزة العاملة بنظام لينوكس، وتجدر الإشارة إلى أن هذا الفيروس يباع للأشخاص بهدف سرقة معلومات أشخاص آخرين، حيث وصلت قيمته إلى 2000 دولار مع التحديثات المجانية، ومن المحتمل أن تزيد قيمة بيع الفيروس إلى 3000 دولار خلال الفترة القادمة.

ويستخدم هذا الفيروس والمسمى "يد اللص" بروتوكولات الإنترنت الخاصة بالتصفح بغرض سرقة المعلومات الشخصية والمالية، حيث يعجل منفذ خارجي على جهاز الضحية لمنع برامج الحماية من الفيروسات من أداء عملها بشكل جيد.

ويوصي خبراء الأمن المعلوماتي إلى ضرورة تحديث البرمجيات الخاصة بمكافحة الفيروسات في أجهزة الحاسبات الشخصية، واستخدام أخرى خاصة بالهواتف الذكية، وأيضاً عدم فتح مرفقات رسائل البريد الإلكتروني المشكوك في أمرها إلا بعد التأكد من هوية المرسل.

الجمعة، سبتمبر 27، 2013

تقرير كاسبرسكاى عن هجوم العملات الإفتراضيه

كشفت شركة كاسبرسكي المتخصصة في أمن المعلومات عن هجوم جديد يستهدف مستخدمي البرامج الخدمية التي تتيح خاصية الدردشة النصية والمحادثات الصوتية ومحادثات الفيديو مثل سكايب، بحيث يبث هذا الهجوم روابط خبيثة من أجل تنفيذ عمليات احتيال وتثبيت برمجيات خبيثة على جهاز الضحية تتيح الاستفادة من موارد الجهاز للغير مقابل عائد مادي يعود للمخترقين. ويطبق هذا الهجوم الجديد مبادئ وأساليب الهندسة الاجتماعية من أجل الاستفادة من رغبة وفضول المستخدم في الاطلاع على أشياء شيقة كصور أو مقاطع فيديو، ويقدر معدل الضحايا الذين يقومون بالضغط على الروابط الخبيثة ب ٢٫٧ ضحية في الثانية الواحدة، أي ما يقارب ١٠ آلاف ضحية في الساعة، وذلك اعتباراً من بداية الهجوم في مارس الماضي. الجدير بالذكر أن أغلب هؤلاء الضحايا كانوا من دول أوروبا ووسط آسيا، ويعتبر هذا الهجوم والذي يولد محفظة لعملة Bitcoin يتم تثبيتها على جهاز الضحية، ومن خلال إيجار موارد جهاز الحاسب الخاص بالضحية يتم تحصيل العملة والحصول على مال افتراضي يتم تحويله لاحقاً إلى عملات حقيقية أو استخدامه في عمليات الشراء من خلال الإنترنت. ويأتي تصاعد هذا الهجوم بعد أن وصل سعر العملة الافتراضية إلى ١٣٢ دولاراً أمريكياً في أعلى مستويات تحققها منذ عام 2011 حيث كان سعرها آن ذاك لا يساوي دولارين. ومما يشعر المخترقين والقراصنة والمجرمين الافتراضيين بالأمان هو وجود مراكز صرف للعمل الافتراضية على الإنترنت بكثرة، تقدم بعضها خدماتها بسرية وبدون علم أحد مما يتسبب في عدم وجود إمكانية لتتبع السجل الإجرامي الإلكتروني بعد جهاز الضحية، وضياع أغلب تفاصيل عملية الاختراق. وينصح خبراء أمن المعلومات بعدم قبول أي روابط أو الاطلاع عليها وتصفحها من خلال برامج المحادثة حتى من الأصدقاء والأقرباء لحين تراجع نشاط الهجوم، حيث إنه من الممكن أن تكون أجهزة الأصدقاء والأقرباء مصابة، وتقوم بإرسال الشفرات الخبيثة بدون علم مسبق من صاحب الجهاز، وتأكد مختبرات كاسبرسكي على ضرورة تثبيت الحلول الأمنية في أجهزة الحاسوب، واستمرارية الحفاظ على تحديثها بانتظام بالعوامل الوقائية من النشاط الفيروسي والشفرات الخبيثة، بالإضافة إلى زيادة تعقيد كلمات المرور التي تستخدم للولوج إلى الخدمات الإلكترونية والبريد الإلكتروني وخدمات الدردشة على الإنترنت. الجدير بالذكر أن هناك هجمات مستعصية يصعب الكشف عنها قدرت خلال عام ٢٠١٢ بألفي حالة في ١٨٤ دولة، أي بزيادة ٤٢٪ عن عام ٢٠١٠، حيث تدرج المعلومات والبيانات المسروقة في مثل هذه الحملات إلى الصور، وتستخدم مواقع الشبكات الاجتماعية مثل فيسبوك وتويتر لشن هجومها واستهداف الأفراد. وفي وقت سابق تم الكشف عن ٣٢ تطبيق مصاب ببرامج خبيثة في متجر غوغل بلاي لتطبيقات الهواتف النقالة، وصل عدد تحميلها من قبل المستخدمين إلى أكثر من مليونين تحميل، وتقوم هذه التطبيقات باختراق خصوصية مستخدم الهاتف الذكي وجمع الأرقام والمعلومات المهمة وإرسالها إلى المستفيد من هذه المعلومات، وتصنف هذه التطبيقات ضمن فئات الألعاب والخلفيات والقواميس الإلكترونية. وينصح خبراء أمن المعلومات في مثل هذه الحالة بعدم تحميل التطبيقات مجهولة المصدر، والاكتفاء بالتطبيقات التي يكون مصدرها معروفاً ومحدداً في المتجر، لأن ذلك يساهم في عدم وقوع المستفيد النهائية ضحية لمثل عمليات الاحتيال هذه.

تقرير شركة كاسبرسكاى عن فيرس flame

نشرت شركة كاسبرسكي لاب نتائج البحث الجديد المتعلق بالكشف عن حملة التجسس الالكتروني لFlame ( فلام ) الممولة من قبل دولة ما (لم تعلن الشركة عن اسم الدولة) وقد تم خلال البحث الذي أجرته كاسبرسكي لاب مع منظمةIMPACT - الجناح التنفيذي التابع للاتحاد الدولي للاتصالات، المكلف بشؤون الأمن الالكتروني، تحليل عدد من خوادم الأوامر والمراقبة التي استخدمت من قبل Flame بالتفصيل. وقد عثر على آثار 3 برمجيات خبيثة لم تكتشف بعد، كما تبين أن عملية تطوير منصة Flame تعود إلى عام 2006. واكتشفت حملة Flame التجسسية لأول مرة في مايو 2012 من قبل كاسبرسكي لاب خلال تحريات بادر بها الاتحاد الدولي للاتصالات، عقب هذا الاكتشاف، عملت منظمة IMPACT على إصدار إنذار فوري للدول ال144 الأعضاء فيها، وأرفقته بإجراءات المعالجة والإزالة. وقد كان تعقيد الشيفرة والروابط المؤدية إلى مطوري Stuxnet تشير إلى أن Flame هو نموذج آخر لعملية الكترونية معقدة ممولة من قبل دولة ما. ودلت التقديرات الأولية على أن Flame بدأ عملياته في 2010 إلا أن التحليل الأول لبنية C&C التحتية له (شملت ما لا يقل عن 80 اسم نطاق معروف). وتبنى المهاجمون أساليب تشفير معقدة ليستأثروا وحدهم على البيانات المحملة من الآلات المصابة. وقد كشف تحليل النصوص التي استخدمت في التحكم بعملية نقل البيانات إلى الضحايا عن 4 بروتوكولات اتصال، واحد منها كان متوائما مع Flame. وهذا يعني أن هناك 3 أنواع على الأقل من البرمجيات الخبيثة استغلت خوادم C&C هذه. وهذا دليل كاف لإثبات أن برنامجا خبيثا واحدا على الأقل تابع لFlame لا يزال يمارس نشاطه. ولم يكتشف هذا البرنامج الخبيث بعد. اكتشاف هام آخر للبحث يشير إلى أن تطوير خوادم C&C التابعة لFlame بدأ في ديسمبر 2006. وهناك ما يدل على أن المنصة لا تزال في مرحلة التطوير كون أن بروتوكولا جديدا لم يستخدم بعد "Red Protocol" قد وجد في الخوادم. وأجرى آخر تحديثاً لشيفرة الخوادم في 18 مايو 2012 من قبل أحد المبرمجين.

وقال الكسندر جوستيف، كبير خبراء الأمن في كاسبرسكي لاب، في تعليق على هذا الموضوع: "لم يكن من السهل علينا تقدير كمية البيانات المسروقة من قبل Flame، حتى بعد تحليل خوادم الأوامر والمراقبة. مطورو Flame بارعون في إخفاء آثارهم. غير أنهم ارتكبوا خطأ ساعدنا على اكتشاف بيانات أكثر مما يستطيع خادم واحد تخزينه. وانطلاقا من ذلك يمكنكم أن تروا أن هناك أكثر من 5 جيجابايت من البيانات قد نزلت على هذا الخادم في أسبوع من نحو أكثر من 5 آلاف آلة. وضرب هذا الفيروس بعض الدول منها السعودية وايران وفلسطين ومصر وسوريا ولبنان والسودان، وفيروس (Flame) يعد من أخطر فيروسات التجسس الالكتروني والتصنت وجمع البيانات في سرية غير مكتشفة، وهو معقد لدرجة أثبتت أنه نتاج دولة وليس منظمة صغيرة أو شخص ما، وهو يقوم بتسجيل المحادثات الصوتية و تسجيل ضغطات لوحة المفاتيح فيقوم بارسال هده المعلومات الى جهة مجهولة من أجل التجسس. اثار الاكتشاف الاخير لفيروس المعلوماتية "فليم" (الشعلة) الذي يعمل منذ عدة سنوات بقدرة تدميرية قد لا يكون لها مثيل، مخاوف الخبراء من ان يشهد العالم مرحلة جديدة من حرب المعلوماتية. ويقول ديفيد ماركوس مدير الابحاث حول الامن في ماكافي لابز "نشهد ظهور برامج معلوماتية مؤذية وهجمات اكثر تحديدا" مؤكدا ان خصوصية هذا الفيروس الجديد هي ان "المهاجم يعرف ضحيته ويصمم برنامجه المسيء عملا بالبيئة التي سيطلقها فيها". واعلنت "كاسبيرسكي لاب" الروسية لانتاج البرامج المضادة للفيروسات المعلوماتية والتي تعد من اكبر شركات انتاج البرامج المضادة للفيروسات في العالم، في بيان الاثنين ان خبراءها اكتشفوا الفيروس المعروف باسم فليم او فليمر خلال تحقيق اجراه الاتحاد الدولي للاتصالات، ويمكن استخدامه "سلاحا الكترونيا" ضد عدة دول. واكدت ان هذا البرنامج "كان موجودا منذ اكثر من سنتين". واكد ماركوس ان جمع معلومات حول الاهداف للتمكن لاحقا من تصميم فيروسات تهاجم شبكات محددة واشخاصا يستخدمونها هو بالتأكيد ممارسة "رائجة" وتشكل اسلوب هجمات اعلن عنه مع اكتشاف الفيروس ستاكسنت. واضافت كاسبيرسكي ان الفيروس فليم اقوى بمعدل "عشرين مرة من ستاكسنت" ويستخدم لغايات "التجسس الالكتروني" اي انه يمكن ان يسرق معلومات مهمة محفوظة في الحواسيب الى جانب معلومات في انظمة مستهدفة ووثائق محفوظة والمتصلين بالمستخدمين وحتى تسجيلات صوتية ومحادثات ثم يرسلها الى خوادم في كافة انحاء العالم.

فيرس ستاكسنت

فيروس (ستاكسنت

كشفت شبكة "سكاي نيوز" البريطانية أن فيروس "ستاكسنت"، الذي استُخدم مؤخراً لتعطيل البرنامج النووي الإيراني، يجري تداوله الآن في السوق السوداء ويمكن أن يُستعمل من قبل الارهابيين. وقالت سكاي إن خبراء بارزين في مجال أمن أنظمة المعلوماتية حذّروا من إمكانية استخدام فيروس ستاكسنت لمهاجمة أي هدف مادي يعتمد على أجهزة الكمبيوتر. وأضافت نقلاً عن الخبراء أن قائمة المنشآت الضعيفة التي يمكن أن يستهدفها فيروس "ستاكسنت" لا نهاية لها وتشمل محطات توليد الكهرباء، وشبكات توزيع المواد الغذائية، والمستشفيات، وإشارات المرور وحتى السدود. وكان الفيروس استُخدم لضرب 30 ألف جهاز كمبيوتر لدى إيران ف. ونسبت "سكاي" إلى مستشار أمن تكنولوجيا المعلومات ويل غيلبين قوله "لدينا أدلة دامغة على أن الفيروس وقع في أيدي الأشرار ولا يمكننا تقديم تفاصيل أكثر، لكن هؤلاء الناس متحفزون ويملكون مهارات عالية وأموالاً طائلة". وأضاف غيلبين "هؤلاء الأشرار ادركوا أن هذا النوع من الفيروسات يمكن أن يكون أداة مدمرة ويُغلق محطات الطاقة وشبكات النقل في جميع أنحاء المملكة المتحدة فضلاً عن المستشفيات ونظام النجدة للشرطة". واشارت سكاي إلى أن الخبراء يحذّرون الآن من أن الغرب أصبح ضعيفاً للغاية أمام هجمات مماثلة من قبل العصابات الاجرامية الساعية للابتزاز أو على الأرجح الجماعات الارهابية. وقالت إن ستيوارت بيكر المسؤول السابق بوزارة الأمن الداخلي الأمريكية أكد أن هذه الجماعات "ستكون قادرة على إغلاق شبكات الطاقة والسدود وأي عملية صناعية متطورة تستخدم الكمبيوتر من خلال فيروس ستاكسنت". واضافت سكاي أن هجمات الانترنت شهدت ارتفاعاً كبيراً خلال السنوات الماضية في بريطانيا، وتم في نيسان/ابريل الماضي تحويل 15% من مجمل حركة الانترنت عبر الصين لمدة 18 دقيقة في حادث غامض نفت السلطات الصينية أن تكون مارست أي دور فيه، كما تم إغلاق موقع البحرية الملكية البريطانية مطلع الشهر الحالي بعد تعرضه لهجوم من قرصان روماني. وكانت تقارير صحافية ذكرت الشهر الماضي أن وحدة عسكرية إسرائيلية هي المسؤولة عن ابتكار "ستاكسنت" الذي ضرب أنظمة الكمبيوتر في إيران.

الاشتراك في:

الرسائل (Atom)